ネットワークアクセスの制御

多くの場合、コンピュータは、接続されたコンピュータ間で情報を交換できるコンピュータネットワークの一部になっています。さらに、ネットワークに接続されたコンピュータは、ネットワーク上のほかのコンピュータにあるデータなどのリソースにアクセスできます。コンピュータをネットワーク化するとコンピューティング環境の処理能力と性能が向上しますが、ネットワークのコンピュータセキュリティーが複雑になります。

たとえば、コンピュータのネットワーク内では、個々のシステムは情報を共有できます。未承認アクセスがセキュリティーリスクとなります。多くの人々がネットワークにアクセスするので、(特にユーザーエラーを通して) 未承認アクセスが発生する可能性も大きくなります。また、パスワードの不適切な扱いも未承認アクセスの原因となります。

ネットワークセキュリティーメカニズム

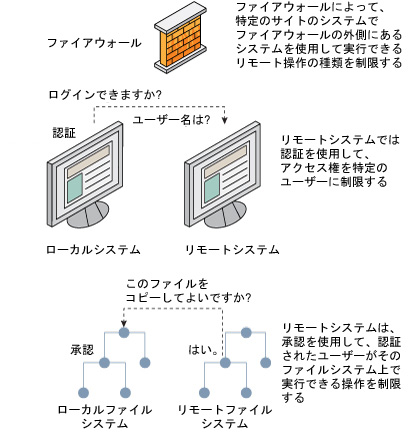

一般にネットワークセキュリティーは、リモートシステムからの操作の制限またはブロックに基づきます。次の図は、リモート操作に適用できるセキュリティー制限を示します。

図 1 リモート操作のセキュリティー制限

リモートアクセスの認証と承認

認証は、ユーザーがリモートシステムへのアクセスを試みる際にアクセスを制御する方法です。認証は、システムレベルでもネットワークレベルでも設定できます。ユーザーがリモートシステムにアクセスすると、「承認」という方法でそのユーザーが実行できる操作が制限されます。次の表は、認証と承認を提供するサービスを示したものです。

|

Oracle Solaris の特権ポートメカニズムは、Secure Shell 通信を保護できます。特権ポートには、1024 未満のポート番号が割り当てられます。クライアントシステムは、クライアントの資格を認証したあと、特権ポートを使用してサーバーへの接続を設定します。次に、サーバーは接続のポート番号を検査してクライアントの資格を検証します。

Oracle Solaris ソフトウェアを使用していないクライアントは、特権ポート上で通信できないことがあります。クライアントが特権ポートを使って通信できない場合は、次のようなエラーメッセージが表示されます。

"Weak Authentication NFS request from unprivileged port"

ファイアウォールシステム

ファイアウォールシステムを設定すると、ネットワーク内のリソースを外部のアクセスから保護できます。「ファイアウォールシステム」は、内部ネットワークと外部ネットワークの間のバリアとして機能するセキュリティー保護ホストです。内部ネットワークは、ほかのネットワークを「信頼できる状態でない」ものとして扱います。 内部ネットワークと、インターネットなどの外部ネットワークとの間に、このような設定を必ず行うようにしてください。

ファイアウォールはゲートウェイとしても機能しますし、バリアとしても機能します。ゲートウェイとしては、ネットワーク間でデータを通過させます。バリアーとしては、データのネットワークとの間の自由な通過をブロックします。内部ネットワーク上のユーザーがリモートネットワーク上のホストシステムにアクセスするには、ファイアウォールシステムにログインする必要があります。また、外部ネットワーク上のユーザーは、内部ネットワーク上のホストシステムにアクセスする前に、まずファイアウォールシステムにログインしなければなりません。

ファイアウォールは、一部の内部ネットワーク間でも有効です。たとえば、パケットの転送をアドレスまたはプロトコルで制限するには、ファイアウォールまたはセキュアなゲートウェイコンピュータを設定できます。これにより、メールを転送するためのパケットを許可するが、ftp コマンドのパケットは許可しないようにできます。

さらに、内部ネットワークから送信されるすべての電子メールは、まずファイアウォールシステムに送信されます。ファイアウォールは、このメールを外部ネットワーク上のシステムに転送します。ファイアウォールシステムは、すべての着信電子メールを受信して内部ネットワーク上のシステムに配信するという役割も果たします。

| 注意 - ファイアウォール上で厳格かつ強固に適用されたセキュリティーを維持している場合でも、ネットワーク上のその他のシステムでセキュリティーを緩くすれば、ファイアウォールシステムを突破できる侵入者は、内部ネットワーク上のその他のすべてのシステムへのアクセスを取得できる可能性があります。 |

ファイアウォールシステムには、信頼されるホストを配置しないでください。信頼されるホストとは、ユーザーがログインするときに、パスワードを入力する必要がないホストシステムのことです。ファイアウォールシステムでは、ファイルシステムを共有しないでください。また、ほかのサーバーのファイルシステムをマウントしないでください。

Oracle Solaris の IPsec およびパケットフィルタ機能は、ファイアウォール保護を提供できます。ネットワークトラフィックの保護の詳細は、Oracle Solaris 12 でのネットワークのセキュリティー保護を参照してください。

暗号化システムとファイアウォールシステム

ネットワーク外部からの未承認ユーザーは、宛先に到達する前にパケットを捕捉し、元の経路にパケットを戻す前に任意のデータを内容に挿入することで、パケット内のデータを破損させたり、破棄したりできます。この方法は、「パケットスマッシング」と呼ばれます。

ローカルエリアネットワーク上では、パケットはサーバーを含むすべてのシステムに同時に到達するので、パケットスマッシングは不可能です。ただし、ゲートウェイ上ではパケットスマッシングが可能なため、ネットワーク上のすべてのゲートウェイを保護する必要があります。

もっとも危険なのは、データの完全性に影響するような攻撃です。このような攻撃を受けると、パケットの内容が変更されたり、ユーザーが偽装されたりします。

その他の攻撃でも盗聴が伴う可能性がありますが、データの整合性が損なわれたり、ユーザーが偽装されたりすることはありません。盗聴者は、会話を記録して、あとで再生します。盗聴攻撃によってデータの完全性が損なわれることはありませんが、プライバシが侵害されます。ネットワーク上でやりとりされるデータを暗号化すると、重要な情報のプライバシを保護できます。

-

セキュリティー保護されていないネットワーク経由のリモート操作を暗号化する方法については、Managing Secure Shell Access in Oracle Solaris 11.4 の 第 1 章, Using Secure Shellを参照してください。

-

ネットワーク内のデータを暗号化および認証する方法については、Managing Kerberos in Oracle Solaris 11.4 の 第 1 章, Kerberos on Oracle Solarisを参照してください。

-

IP データグラムを暗号化する方法については、Securing the Network in Oracle Solaris 11.4 の 第 6 章, About IP Security Architectureを参照してください。