トンネルモードを使用して VPN を IPsec で保護する例

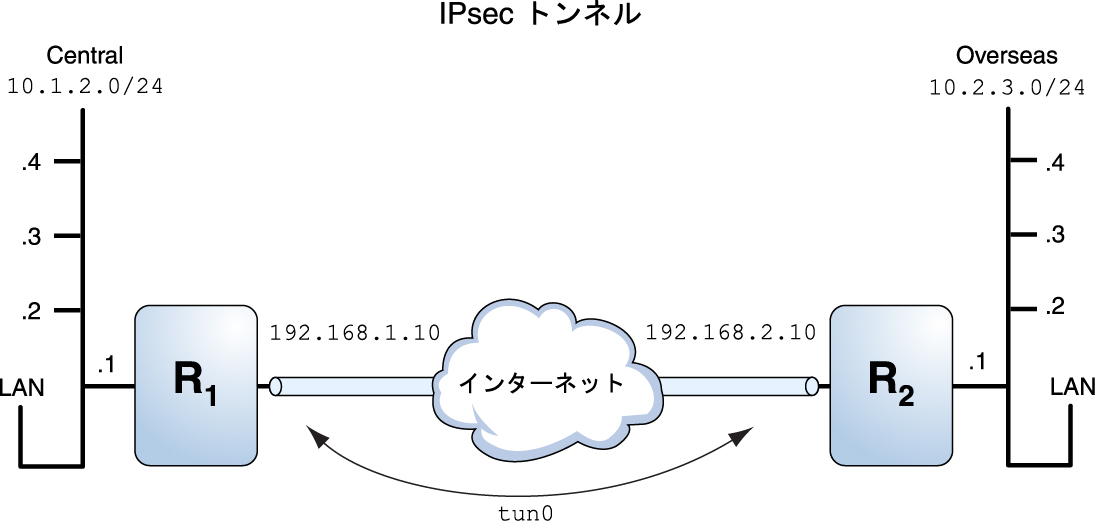

次の図のトンネルは、次のように LAN のすべてのサブネットに対して構成されています。

## Tunnel configuration for ## # Tunnel name is tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

# Tunnel name address object is tun0/to-central # Tunnel name address object is tun0/to-overseas

図 7-1 IPsec で保護されたトンネル

次の例はこの図に基づいています。

使用例 7-3 すべてのサブネットで使用できるトンネルの作成この例では、Figure 7–1 の Central LAN のローカル LAN からのすべてのトラフィックが、ルーター 1 からルーター 2 にトンネリングされたあとに、Overseas LAN のすべてのローカル LAN に配信されます。トラフィックは AES で暗号化されます。

## IPsec policy ##

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}

使用例 7-4 2 つのサブネットだけを接続するトンネルの作成

この例では、Central LAN のサブネット 10.1.2.0/24 と Overseas LAN のサブネット 10.2.3.0/24 の間のトラフィックだけがトンネリングされ、暗号化されます。Central に対するほかの IPsec ポリシーがない場合、Central LAN がこのトンネル経由でほかの LAN にトラフィックを配信しようとすると、トラフィックはルーター 1 でドロップされます。

## IPsec policy ##

{tunnel tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha512 shared}