Protection des données

Les fournisseurs de cloud placent la protection des données au coeur de leur stratégie de sécurité. Etant donné l'importance des impératifs de confidentialité et de conformité, il est vivement conseillé aux organisations qui envisagent d'installer des architectures multilocataires de recourir à la cryptographie pour protéger les informations transitant vers et depuis leurs bases de données. Les services cryptographiques sont systématiquement mis en oeuvre pour assurer la confidentialité et l'intégrité des informations lorsqu'elles transitent sur le réseau ou qu'elles résident sur un disque.

Le processeur SPARC M7 dans le système SuperCluster facilite le chiffrement matériel hautement performant pour répondre aux besoins des environnements informatiques sensibles en matière de protection des données. Le processeur SPARC M7 intègre également la technologie de mémoire sécurisée de silicium qui assure la prévention des attaques malveillantes au niveau des applications, telles que la capture de données en mémoire (memory scraping), la corruption silencieuse de la mémoire (silent memory corruption), le débordement de tampon (buffer overrun) et les attaques connexes.

Figure 4 Protection des données fournie par l'accélérateur cryptographique matériel et la protection contre les intrusions en mémoire

Pour offrir des architectures multilocataires sécurisées, dans lesquelles la protection des données est présente dans quasiment tous les aspects de la conception, le système SuperCluster et son logiciel associé permet aux organisations d'atteindre leurs objectifs en termes de sécurité et de conformité sans sacrifier les performances. Le système SuperCluster utilise les instructions cryptographiques basées sur le coeur et les fonctionnalités de mémoire sécurisée de silicium intégrées à son processeur SPARC M7 pour accélérer les opérations cryptographiques et assurer la protection contre les intrusions en mémoire sans compromettre les performances. Ces fonctionnalités améliorent les performances de la cryptographie et fournissent un dispositif de contrôle des intrusions en mémoire. De plus, elles renforcent les performances globales, car il est possible d'affecter plus de ressources de calcul à la gestion des charges de travail locataires.

Le processeur SPARC prend en charge un accélérateur cryptographique matériel pour plus de 16 algorithmes standard. Collectivement, ces algorithmes répondent à l'essentiel des besoins modernes en matière de cryptographie, notamment le chiffrement à clé publique, le chiffrement à clé symétrique, la génération de nombres aléatoires, et le calcul et la vérification des signatures numériques et des résumés de message. De plus, au niveau du système d'exploitation, l'accélération cryptographique matérielle est activée par défaut pour la plupart des services de base, notamment le shell sécurisé, IPSec/IKE et les jeux de données ZFS chiffrés.

Oracle Database et Oracle Fusion Middleware identifient automatiquement le système d'exploitation d'Oracle Solaris et le processeur SPARC utilisés par le système SuperCluster. La base de données et l'intergiciel peuvent ainsi utiliser automatiquement les fonctions d'accélération cryptographique matérielle de la plate-forme pour exécuter des opérations de chiffrement de type TLS, WS-Security et tablespace. Cela leur permet également d'exécuter la fonction de mémoire sécurisée de silicium pour assurer la protection de la mémoire. L'intégrité des données d'application est ainsi garantie sans configuration de l'utilisateur final. Pour protéger la confidentialité et l'intégrité des communications IP interzones, spécifiques à un locataire, qui transitent par le réseau IB, utilisez les protocoles IPSec (IP Security) et IKE (Internet Key Exchange).

Toute discussion relative à la cryptographie serait incomplète sans aborder la question du mode de gestion des clés de chiffrement. La génération et la gestion des clés de chiffrement, notamment pour de vastes éventails de services, ont toujours constitué un défi majeur pour les organisations, et les difficultés vont grandissantes avec les environnements multilocataires basés sur le cloud. Sur le système SuperCluster, le chiffrement des jeux de données ZFS et le cryptage transparent des données (TDE) d'Oracle Database peuvent faire appel à un magasin de clés Oracle Solaris PKCS#11 pour protéger de manière sécurisée la clé principale. L'utilisation du magasin de clés Oracle Solaris PKCS#11 implique automatiquement l'accélérateur cryptographique matériel SPARC pour les opérations sur les clés principales. Cela permet au système SuperCluster d'améliorer de manière significative les performances des opérations de chiffrement et de déchiffrement associées au traitement des jeux de données ZFS et du tablespace d'Oracle Database, aux sauvegardes des bases de données chiffrées (à l'aide d'Oracle Recovery Manager [Oracle RMAN]), aux exportations des bases de données chiffrées (à l'aide de la fonctionnalité Data Pump d'Oracle Database) et aux fichiers de journalisation (à l'aide d'Oracle Active Data Guard).

Les locataires qui adoptent une approche de partage de portefeuille peuvent recourir à l'appareil de stockage ZFS pour créer un répertoire pouvant être partagé sur tous les noeuds d'un cluster. L'utilisation d'un magasin de clés partagé et centralisé facilite la gestion, la mise à jour et la rotation des clés par les locataires dans les architectures de bases de données en cluster, telles qu'Oracle RAC (Real Application Clusters), car les clés sont synchronisées sur tous les noeuds du cluster.

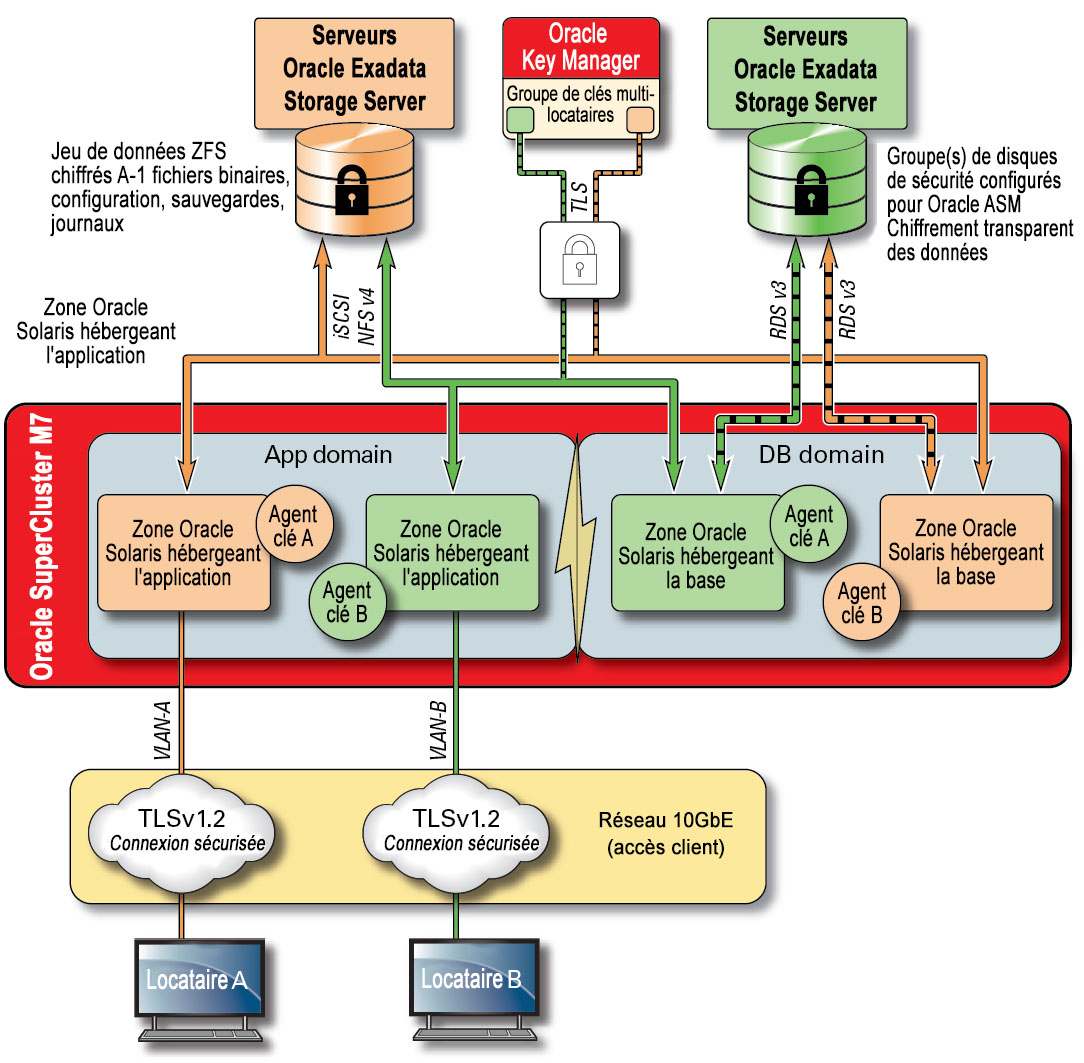

Figure 5 Protection des données via un scénario de gestion de clés multilocataire utilisant Oracle Key Manager

Pour résoudre les difficultés associées à la gestion de plusieurs hôtes et applications dans un environnement multilocataire basé sur le cloud, utilisez l'option Oracle Key Manager en tant que dispositif intégré au réseau de gestion. Oracle Key Manager autorise, sécurise et gère de manière centralisée l'accès aux clés de chiffrement utilisées par Oracle Database, les applications Oracle Fusion, Oracle Solaris et l'appareil de stockage ZFS. Oracle Key Manager prend également en charge les lecteurs de bande à chiffrement StorageTek d'Oracle. Etant donné que la stratégie de chiffrement et la gestion des clés s'exécutent au niveau du jeu de données ZFS (système de fichiers), la suppression des systèmes de fichiers locataires est garantie par la destruction des clés.

Oracle Key Manager est un outil de gestion de clés complet qui prend en charge les opérations de gestion des clés tout au long de leur cycle de vie et le stockage sécurisé des clés. Lorsqu'il est configuré à l'aide d'une carte PCIe Sun Crypto Accelerator 6000 d'Oracle, Oracle Key Manager offre un outil de stockage de clés certifié FIPS 140-2 de niveau 3 pour les clés de chiffrement AES de 256 bits, ainsi qu'une fonction de génération de nombres aléatoires conforme à FIPS 186-2. Dans le système SuperCluster, tous les domaines de base de données et d'application, y compris leurs zones globales et non globales, peuvent être configurés afin d'utiliser Oracle Key Manager pour la gestion de clés associées à des applications, des bases de données et des jeux de données ZFS chiffrés. En fait, Oracle Key Manager prend en charge les opérations de gestion de clés associées à des instances de base de données individuelles ou multiples, Oracle RAC, Oracle Active Data Guard, Oracle RMAN et la fonctionnalité Data Pump d'Oracle Database.

Enfin, la séparation des tâches, appliquée par Oracle Key Manager, permet à chaque locataire de conserver un contrôle total de ses clés de chiffrement en bénéficiant d'une transparence permanente des opérations de gestion de clés. Compte tenu du rôle crucial joué par les clés dans le domaine de la protection des informations, il est primordial que les locataires implémentent les niveaux appropriés d'audit et de contrôle d'accès basé sur les rôles pour assurer la protection adéquate des clés durant tout leur cycle de vie.