Isolement sécurisé

Le système SuperCluster M7 prend en charge diverses stratégies d'isolement que les fournisseurs de cloud peuvent sélectionner en fonction de leurs besoins en matière de sécurité et d'assurance. Cette flexibilité leur permet de créer une architecture multilocataire, sécurisée et personnalisée adaptée à leurs activités.

Le système SuperCluster M7 prend en charge différentes stratégies d'isolement qui ont chacune leur propre ensemble de fonctionnalités. Chaque stratégie d'implémentation peut être mise en oeuvre de manière indépendante, mais elles peuvent également être appliquées de concert dans une approche hybride qui permet aux fournisseurs de cloud de déployer des architectures capables de répondre de manière plus équilibrée à leurs besoins notamment en matière de sécurité, de performance et de disponibilité.

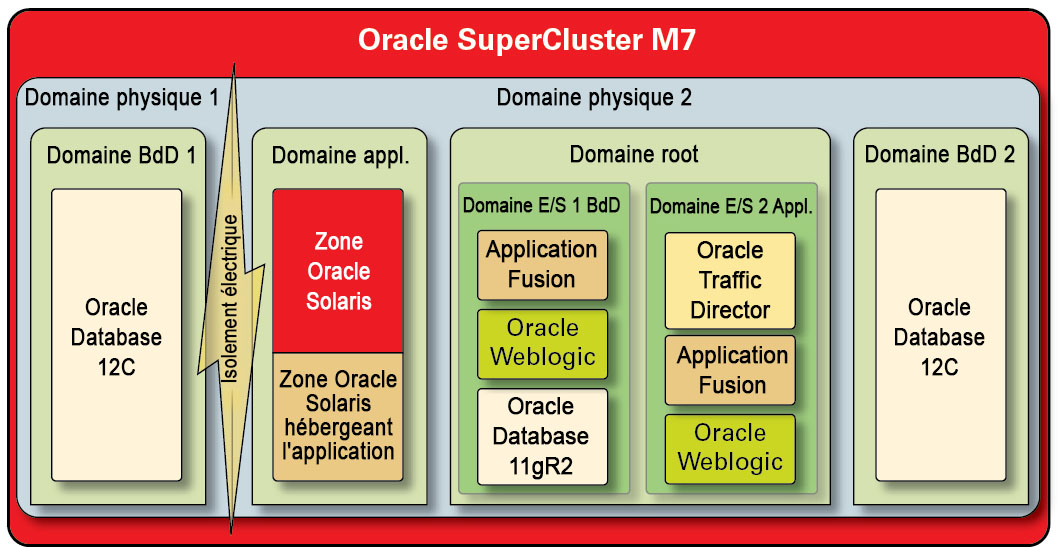

Figure 1 Isolement sécurisé avec une configuration multilocataire dynamique

Les fournisseurs de services cloud peuvent utiliser des domaines physiques (PDomain) pour des situations dans lesquelles les hôtes locataires exécutent des applications et des bases de données qui doivent être physiquement isolées des autres charges de travail. Un déploiement peut requérir des ressources physiques dédiées en raison de son importance pour l'organisation, du niveau de confidentialité des informations qu'ils contient, des impératifs de conformité, ou simplement parce que la charge de travail de la base de données ou de l'application utilise l'intégralité des ressources du système.

Les organisations qui requièrent un isolement géré par un hyperviseur peuvent utiliser des domaines Oracle VM Server for SPARC, appelés domaines dédiés, pour créer des environnements virtuels qui isolent les instances d'application et/ou de base de données. Créés dans le cadre de l'installation du SuperCluster, les domaines dédiés exécutent chacun leur propre instance du système d'exploitation Oracle Solaris. L'accès aux ressources physiques s'effectue sous la médiation matérielle d'hyperviseurs intégrés aux processeurs SPARC.

Par ailleurs, le système SuperCluster vous permet de créer d'autres domaines, appelés domaines root, qui exploitent la technologie SR-IOV (Single Root I/O Virtualization). Les domaines root possèdent un ou deux HCA InfiniBand et des cartes réseau 10 GbE. Vous pouvez choisir de créer, de manière dynamique, des domaines supplémentaires, appelés domaines d'E/S, au-dessus des domaines root. Le SuperCluster M7 inclut un outil basé sur un navigateur pour les créer et les gérer.

Néanmoins, dans chacun de ces domaines, les locataire du client cloud peuvent utiliser la technologie Oracle Solaris Zones pour créer d'autres environnements isolés. A l'aide des zones, il est possible de déployer des instances d'application ou de base de données individuelles dans un ou plusieurs conteneurs virtuels qui s'exécutent de manière collective au-dessus d'un seul noyau du système d'exploitation. Cette méthode de virtualisation simple permet de créer un cordon de sécurité plus robuste autours des services déployés.

Les locataires qui hébergent plusieurs applications et bases de données sur le système SuperCluster peuvent également adopter une approche hybride, en combinant des stratégies d'isolement basées sur les zones Oracle Solaris, les domaines d'E/S et les domaines dédiés pour créer des architectures à la fois souples et résistantes qui répondent à leurs besoins en matière d'infrastructures de cloud. Grâce à une multitude d'options de virtualisation, le système SuperCluster permet aux locataires hébergés sur le cloud de s'isoler de manière sécurisée au niveau de la couche matérielle. Il fournit par ailleurs des zones Oracle Solaris pour renforcer la sécurité et l'isolement dans l'environnement d'exécution.

Une première étape positive consiste à assurer de manière efficace l'isolement des applications, des bases de données, des utilisateurs et des processus au plan individuel. Il est néanmoins tout aussi important d'examiner les trois principaux réseaux utilisés dans le système SuperCluster et la manière dont les fonctions d'isolement des réseaux et les communications qui y transitent sont protégées :

-

Réseau d'accès client 10 GbE

-

Réseau de service IB privé

-

Réseau de gestion

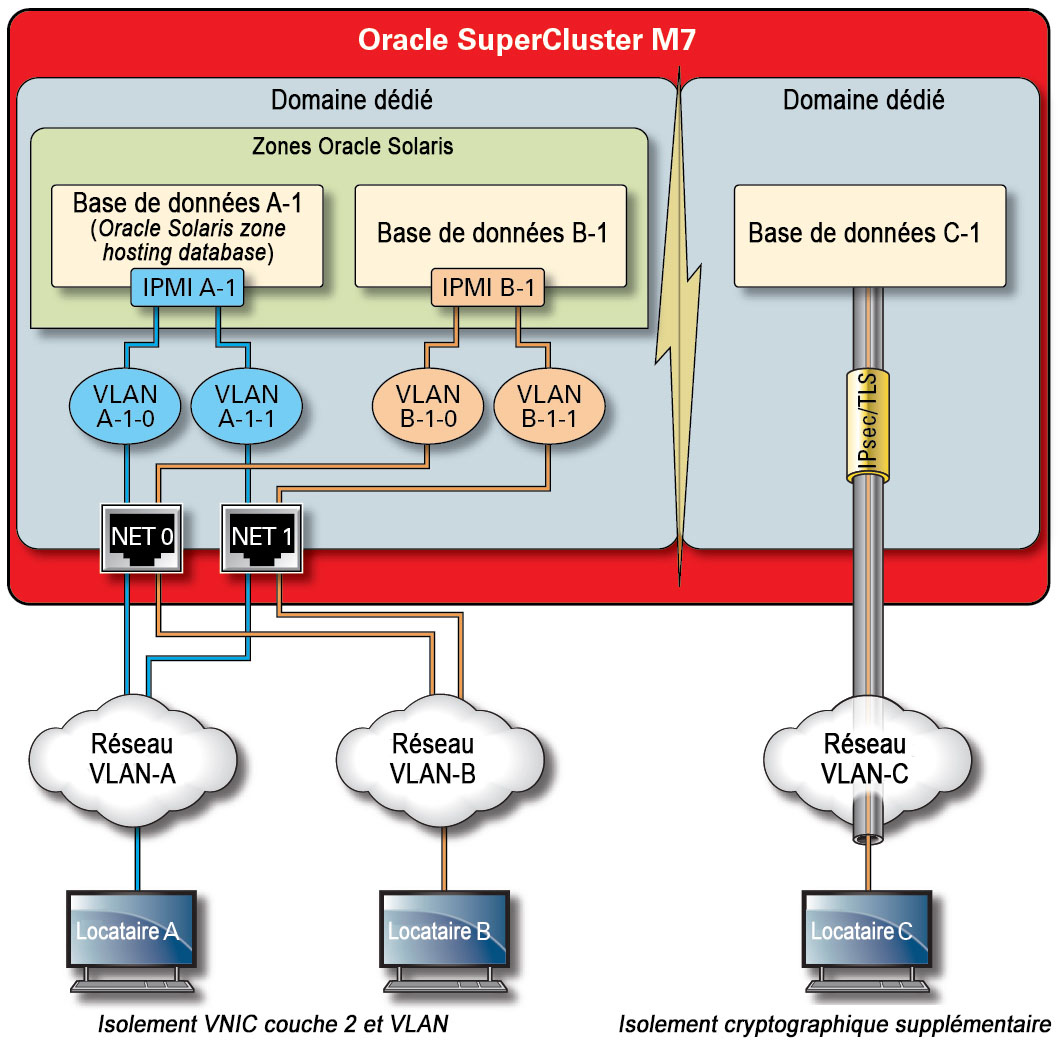

Le trafic réseau qui transite via le réseau d'accès client SuperCluster peut être isolé à l'aide de diverses techniques. La figure suivante présente une configuration possible dans laquelle quatre instances de base de données sont configurées pour fonctionner sur trois LAN virtuels (VLAN) distincts. En configurant les interfaces réseau du SuperCluster pour qu'elles utilisent des VLAN, le trafic réseau peut être isolé entre des domaines Oracle VM Server for SPARC dédiés ainsi qu'entre des zones Oracle Solaris.

Figure 2 Isolement sécurisé sur le réseau d'accès client

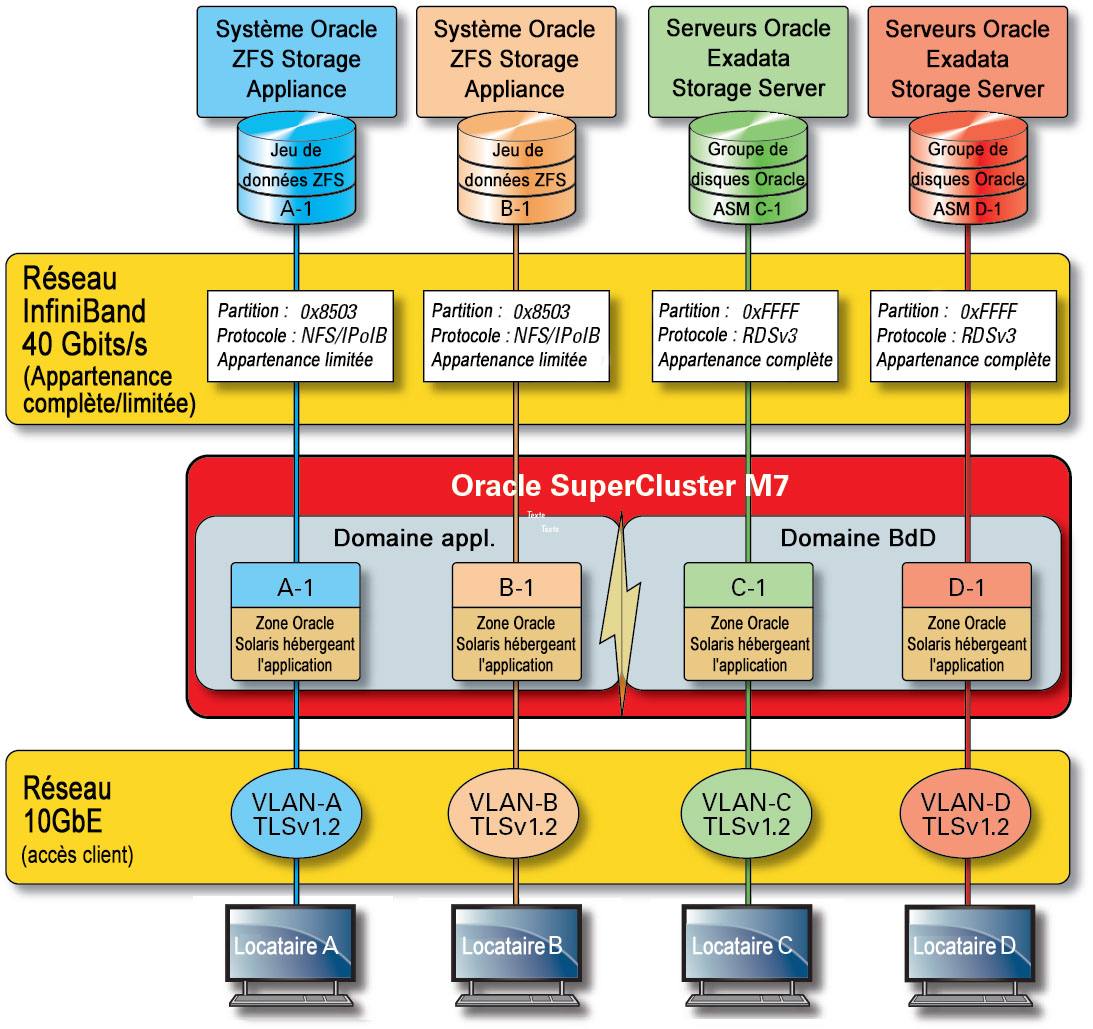

Le système SuperCluster inclut un réseau IB privé utilisé par des instances de base de données pour accéder aux informations stockées sur les serveurs Exadata Storage Server et l'appareil de stockage ZFS, et pour effectuer les communications internes nécessaires à la mise en cluster et à la haute disponibilité. Cette illustration montre l'isolement sécurisé du réseau sur le système SuperCluster M7.

Figure 3 Isolement sécurisé sur le réseau IB à 40 Gbits/s

Par défaut, le réseau IB du SuperCluster est divisé en six partitions distinctes au cours de l'installation et de la configuration. Il est impossible de modifier les partitions par défaut, mais Oracle prend en charge la création et l'utilisation de partitions dédiées supplémentaires lorsqu'il est nécessaire de segmenter davantage le réseau IB. De plus, le réseau IB prend en charge le principe d'appartenance à une partition avec des droits limités ou complets. Les membres avec droits limités peuvent seulement communiquer avec les membres avec des droits complets, alors que ces derniers peuvent communiquer avec tous les noeuds de la partition. Les domaines d'E/S d'application et les zones Oracle Solaris 11 peuvent être configurés en tant que membres avec droits limités de leurs partitions IB respectives. De la sorte, ils communiquent uniquement avec l'appareil de stockage ZFS, configuré comme membre avec droits complets, sans pouvoir le faire avec les autres noeuds aux droits limités de la même partition.

Le système SuperCluster inclut également un réseau de gestion dédié par le biais duquel tous ses principaux composants peuvent être gérés et surveillés. Cette stratégie maintient les fonctions de gestion et de surveillance confidentielles isolées des chemins d'accès réseau qui servent à traiter les demandes client. En assurant l'isolement des fonctions de gestion vis à vis du réseau de gestion, le système SuperCluster permet de réduire la surface exposée aux attaques sur les réseaux IB et d'accès client. Les fournisseurs de cloud sont vivement encouragés à suivre cette pratique recommandée, en isolant les outils de gestion et de surveillance et les fonctions connexes de manière à ce que seul le réseau de gestion puisse y accéder.