Controllo dell'accesso

Per le organizzazioni che adottano una strategia basata su un ambiente ospitato su cloud, il controllo dell'accesso è uno dei problemi più importanti da risolvere. I tenant devono avere la certezza che le informazioni memorizzate nell'infrastruttura condivisa siano protette e disponibili solo agli host, ai servizi, agli utenti, ai gruppi e ai ruoli autorizzati. È necessario applicare ulteriori vincoli agli host, agli utenti e ai servizi autorizzati in conformità al principio di privilegio minimo, in base al quale gli host, gli utenti e i servizi devono disporre solo dei diritti e dei privilegi necessari per eseguire una determinata operazione.

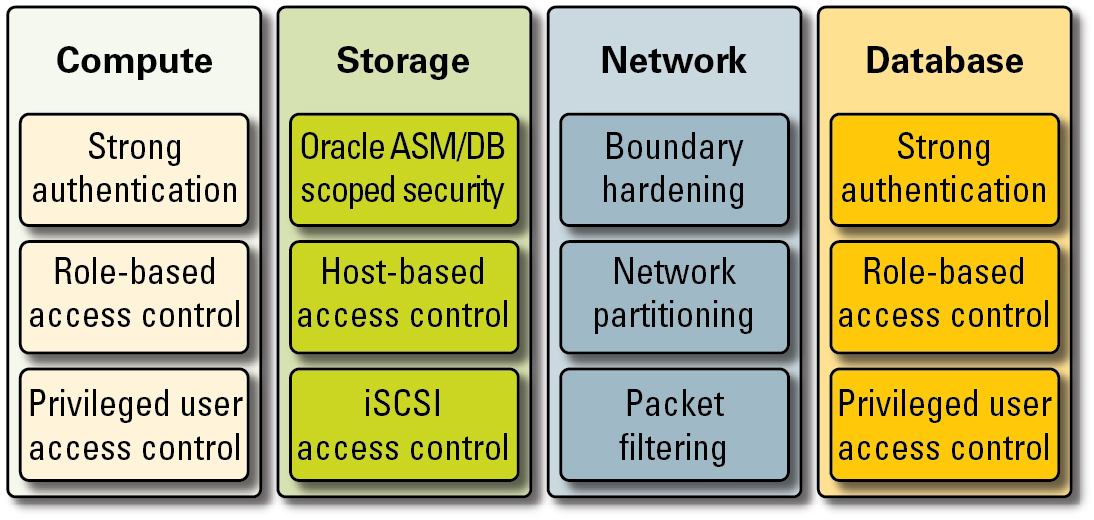

SuperCluster semplifica un'architettura di controllo dell'accesso flessibile e strutturata che copre tutti i livelli dello stack e supporta vari ruoli, tra cui gli utenti finali, gli amministratori del database e gli amministratori di sistema. Ciò consente alle organizzazioni di definire i criteri per la protezione di host, applicazioni e database singoli e per proteggere l'infrastruttura di calcolo, di storage e di rete di base sulla quale vengono eseguiti i servizi.

Ai livelli di virtualizzazione e sistema operativo, il controllo dell'accesso inizia con la riduzione del numero di servizi esposti sulla rete. Ciò consente di controllare l'accesso alle console, ai domini e alle zone di Oracle VM Server for SPARC. Grazie alla riduzione del numero di punti di accesso utilizzabili dai sistemi, la quantità dei criteri di controllo dell'accesso può essere ridotta e conservata più facilmente per l'intero ciclo di vita del sistema.

Nel sistema operativo Oracle Solaris i controlli dell'accesso vengono implementati utilizzando una combinazione di autorizzazioni POSIX insieme alla funzione di controllo dell'accesso basato sui ruoli (RBAC) di Oracle Solaris. Molto importante è anche la possibilità di proteggere gli host, le applicazioni, i database e i servizi correlati in esecuzione su SuperCluster dagli attacchi basati sulla rete. A tale scopo, i tenant devono innanzitutto verificare che vengano eseguiti solo i servizi di rete autorizzati e che tali servizi ascoltino le connessioni di rete in entrata. Una volta ridotta al minimo l'esposizione della rete agli attacchi, i tenant configurano i servizi rimanenti in modo che ascoltino le connessioni in entrata solo sulle reti e sulle interfacce approvate. Questo semplice metodo garantirà che i protocolli di gestione, come Secure Shell, siano accessibili solo dalla rete di gestione.

Figura 6 Riepilogo del controllo dell'accesso end-to-end

I tenant possono anche scegliere di implementare un firewall basato su host, come il servizio IP Filter di Oracle Solaris. I firewall basati su host sono utili poiché forniscono agli host più funzioni per il controllo dell'accesso ai servizi di rete. Ad esempio, IP Filter supporta funzioni di filtro dei pacchetti con conservazione dello stato e consente di filtrare i pacchetti in base all'indirizzo IP, alla porta, al protocollo, all'interfaccia di rete e alla direzione del traffico. Queste funzionalità sono importanti per le piattaforme come SuperCluster che utilizzano molte interfacce di rete e supportano una vasta gamma di comunicazioni di rete in entrata e in uscita.

Nel sistema SuperCluster è possibile configurare IP Filter all'interno di un dominio di Oracle VM Server for SPARC o attivarlo da una zona di Oracle Solaris. Ciò consente di applicare i criteri di controllo dell'accesso nello stesso contenitore del sistema operativo in cui vengono forniti i servizi del database. In uno scenario multi-tenant la quantità di attività di rete in uscita probabilmente sarà minima e può essere facilmente suddivisa in categorie, in modo da poter creare un criterio che limita le comunicazioni a specifiche interfacce di rete e destinazioni. Tutto il traffico rimanente verrà rifiutato e registrato in un criterio di "rifiuto predefinito" per bloccare le comunicazioni non autorizzate, sia in entrata che in uscita.

Oracle End User Security consente ai tenant di integrare le applicazioni e i database con i servizi di gestione delle identità esistenti in modo da supportare il Single Sign-On (SSO) e la gestione centralizzata degli utenti e dei ruoli. In modo specifico, Oracle End User Security consente di centralizzare (1) il provisioning e l'annullamento del provisioning degli utenti e degli amministratori del database, (2) la gestione delle password e la reimpostazione delle password self-service e (3) la gestione delle autorizzazioni utilizzando i ruoli di database globali. Le organizzazioni che richiedono i metodi di autenticazione multi-fattore, come Kerberos o PKI, possono utilizzare Oracle Advanced Security.

La tecnologia di Oracle Exadata Storage Server supporta un set predefinito di account utente, ciascuno con privilegi distinti. Gli amministratori che gestiscono Oracle Exadata Storage Server devono utilizzare uno di questi ruoli predefiniti per accedere al sistema. Dall'altra parte, ZFS Storage Appliance supporta la creazione di account amministrativi locali e remoti, entrambi in grado di supportare la singola assegnazione di ruoli e privilegi.

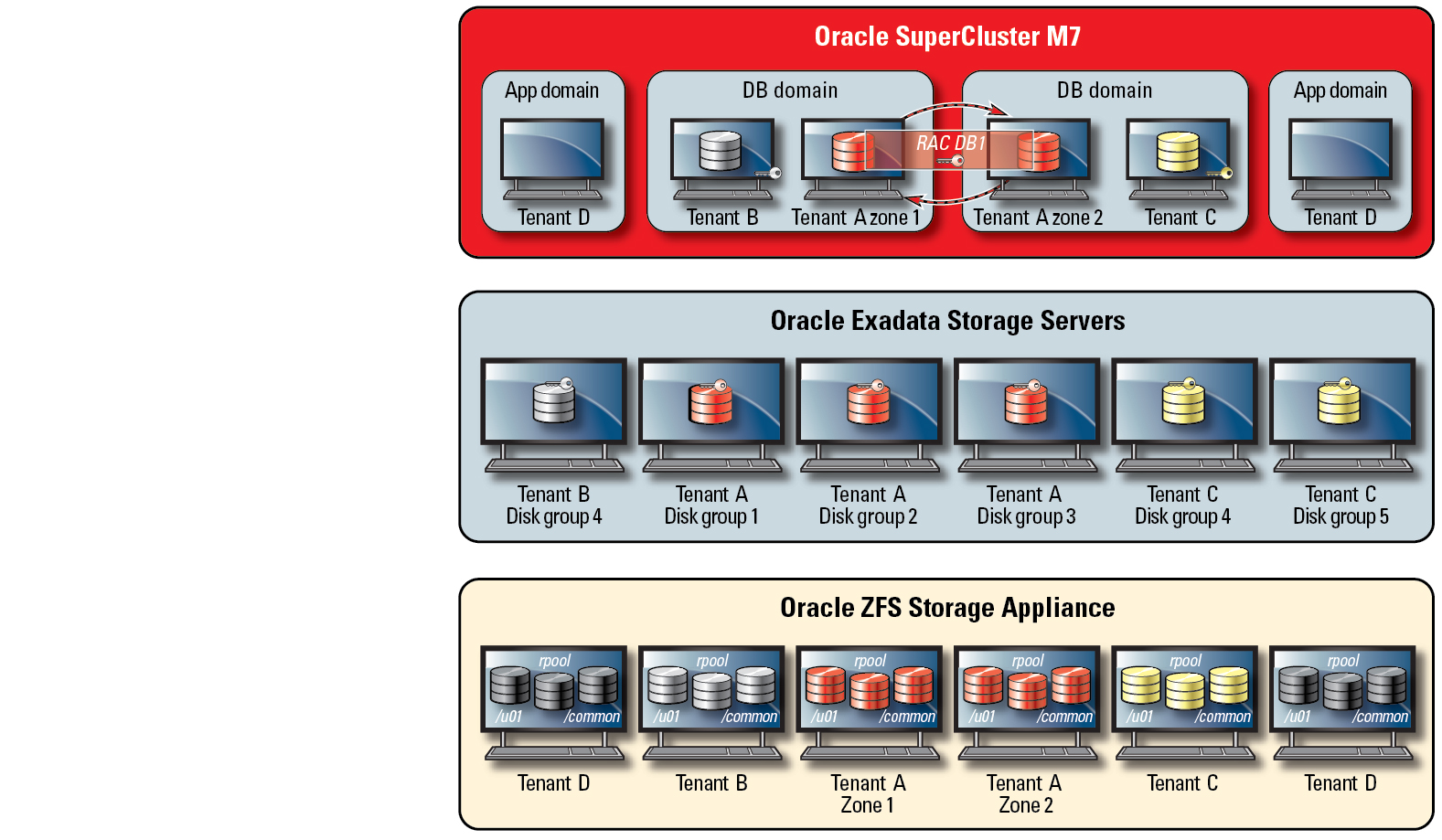

Per impostazione predefinita, i domini dei database accedono agli Oracle Exadata Storage Server utilizzati in SuperCluster utilizzando la funzione Oracle Automatic Storage Management. Questa funzione consente ai provider di servizi cloud di creare per ciascun tenant gruppi di dischi separati in grado di soddisfare i requisiti di capacità, prestazioni e disponibilità. Oracle Automatic Storage Management supporta tre modalità di controllo dell'accesso: sicurezza aperta, sicurezza con ambito Oracle Automatic Storage Management e sicurezza con ambito database.

In uno scenario multi-tenant, è consigliata la sicurezza con ambito database poiché offre il livello più capillare di controllo dell'accesso. Quando si utilizza questa modalità, è possibile configurare i gruppi di dischi in modo che solo un singolo database possa accedervi. In particolare, ciò significa che sia gli amministratori che gli utenti del database possono accedere solo ai dischi griglia contenenti informazioni per le quali dispongono dei privilegi di accesso. Negli scenari di consolidamento dei database in cui esiste la possibilità che i singoli database supportino organizzazioni e tenant differenti, è importante che ciascun tenant sia in grado di accedere e manipolare solo il proprio storage. In particolare, quando questo scenario è unito alle strategie di isolamento del carico di lavoro e dei database descritte in precedenza, è possibile impostare per i tenant una suddivisione efficace dell'accesso ai singoli database.

La sicurezza con ambito database è uno strumento efficace per limitare l'accesso ai dischi griglia di Oracle ASM. In questa figura vengono illustrate le strategie di sicurezza con ambito Oracle ASM e di sicurezza ZFS. Nei casi in cui esiste un numero elevato di istanze di Oracle Database da distribuire sulla piattaforma SuperCluster, una strategia di sicurezza con ambito Oracle ASM per ciascun tenant risulta più appropriata poiché riduce notevolmente il numero di chiavi da creare, assegnare e gestire. Inoltre, poiché la strategia di sicurezza con ambito database richiede la creazione di gruppi di dischi separati per ciascun database, questo approccio ridurrà in modo significativo anche il numero di dischi griglia distinti da creare su un Exadata Storage Server.

Figura 7 Sicurezza con ambito Oracle ASM per ciascun tenant

SuperCluster utilizza la protezione dei collegamenti dati di Oracle Solaris per prevenire i possibili danni che possono essere causati da computer virtuali tenant non autorizzati sulla rete. Questa funzione integrata di Oracle Solaris fornisce protezione contro le seguenti minacce di base: spoofing di indirizzi IP e MAC e spoofing di frame L2, ad esempio attacchi BPDU (Bridge Protocol Data Unit). La protezione dei collegamenti dati di Oracle Solaris deve essere applicata a tutte le singole zone non globali di Oracle Solaris distribuite all'interno dell'ambiente multi-tenant.

Poiché i singoli tenant non devono mai richiedere l'accesso a livello amministrativo o di host agli Exadata Storage Server, si consiglia di limitare questo tipo di accesso. È necessario configurare gli Exadata Storage Server in modo da impedire l'accesso diretto alle zone non globali dei tenant e ai domini di I/O dei database e consentire, al contempo, l'accesso ai domini di database SuperCluster che vengono attivati dal provider di servizi cloud. Ciò consente di gestire gli Exadata Storage Server solo da posizioni affidabili sulla rete di ricerca.

Una volta definita e implementata la configurazione di sicurezza dei tenant, i provider di servizi possono considerare la possibilità di effettuare un'ulteriore operazione di configurazione, ovvero impostare le zone globali e non globali specifiche dei tenant come immutabili (ambienti di sola lettura). Le zone immutabili creano un ambiente operativo resiliente, ad alta integrità all'interno del quale i tenant possono utilizzare i propri servizi. Grazie alle funzionalità di sicurezza integrate di Oracle Solaris, le zone immutabili impediscono la modifica di tutti i file e di tutte le directory del sistema operativo o parte di essi senza l'intervento del provider di servizi cloud. L'applicazione di questo metodo di sola lettura impedisce di apportare modifiche non autorizzate, promuove procedure più potenti di gestione delle modifiche e impedisce l'introduzione di malware basati sia sul kernel e che sull'utente.