Protezione dei dati

La protezione dei dati rappresenta l'elemento fondamentale della strategia di sicurezza dei provider di servizi cloud. Vista l'importanza dei requisiti di riservatezza e di conformità, le organizzazioni che prendono in considerazione architetture multi-tenant devono valutare la possibilità di utilizzare la cifratura per proteggere le informazioni inviate e ricevute dai database. L'uso dei servizi di cifratura per la protezione dei dati viene applicata in modo sistematico per assicurare la riservatezza e l'integrità delle informazioni trasmesse sulla rete e memorizzate sul disco.

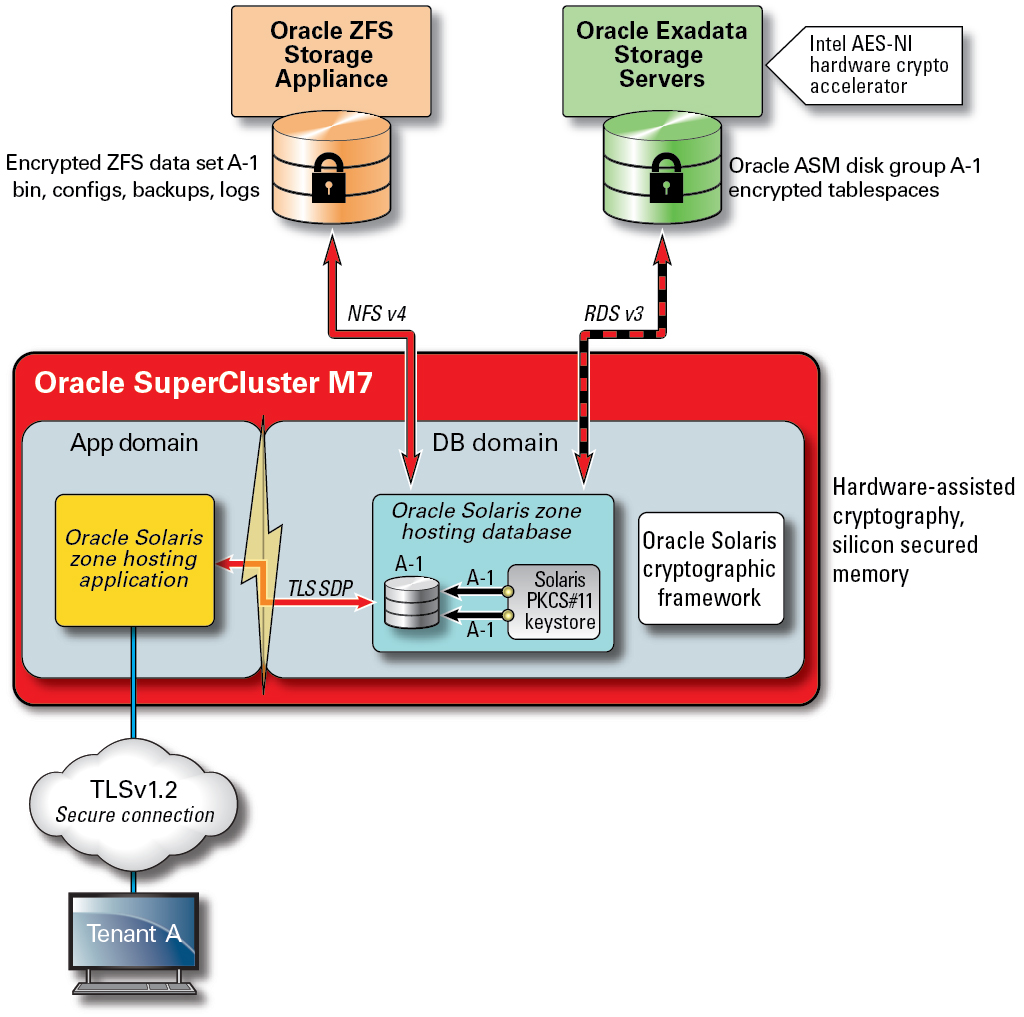

Il processore SPARC M7 incluso in SuperCluster facilita la cifratura assistita dall'hardware, ad alte prestazioni per la protezione dei dati negli ambienti IT che rivolgono particolare attenzione alla sicurezza. Il processore SPARC M7 utilizza inoltre la tecnologia Silicon Secured Memory che garantisce la prevenzione da attacchi non autorizzati a livello di applicazione, come scraping della memoria, danneggiamento della memoria in background, dati in eccesso nel buffer e attacchi correlati.

Figura 4 Protezione dei dati fornita dall'accelerazione crittografica assistita dall'hardware e protezione della memoria dalle intrusioni

Per le architetture multi-tenant sicure, in cui la protezione dei dati riguarda quasi tutti gli aspetti dell'architettura, SuperCluster e il software di supporto consente alle organizzazioni di soddisfare i propri obiettivi di sicurezza e conformità senza dover rinunciare alle prestazioni. SuperCluster utilizza istruzioni di cifratura basate sulla memoria e le funzionalità Silicon Secured Memory incorporate nel processore SPARC M7 per accelerare le operazioni di cifratura e assicurare la protezione della memoria dalle intrusioni senza influire sulle prestazioni. Queste funzionalità migliorano le prestazioni di cifratura e forniscono il controllo delle intrusioni nella memoria, oltre a migliorare le prestazioni globali, poiché è possibile dedicare più risorse di calcolo ai carichi di lavoro dei tenant.

Il processore SPARC supporta l'accelerazione crittografica assistita dall'hardware per più di 16 algoritmi di cifratura standard del settore. Questi algoritmi supportano le esigenze di cifratura più moderne, quali la cifratura a chiave pubblica, la cifratura a chiave simmetrica, la generazione di numeri casuali, nonché il calcolo e la verifica delle firme digitali e dei digest di messaggio. Inoltre, a livello di sistema operativo, l'accelerazione hardware crittografica è abilitata per impostazione predefinita per la maggior parte dei servizi principali, inclusi Secure Shell, IPSec/IKE e data set ZFS cifrati.

Oracle Database e Oracle Fusion Middleware identificano automaticamente il sistema operativo Oracle Solaris e il processore SPARC utilizzato da SuperCluster. Ciò consente a Oracle Database e a Oracle Middleware di utilizzare automaticamente le funzionalità di accelerazione crittografica della piattaforma per le operazioni di cifratura di TLS, WS-Security e delle tablespace. Consente inoltre a questi prodotti di utilizzare la funzione Silicon Secured Memory per garantire la protezione della memoria e assicurare l'integrità dei dati dell'applicazione senza che l'utente finale debba eseguire la configurazione. Per proteggere la riservatezza e l'integrità delle comunicazioni specifiche dei tenant, interzona e basate su IP che si verificano sulla rete IB, utilizzare IPSec (IP Security) e IKE (Internet Key Exchange).

La descrizione delle modalità di gestione delle chiavi di cifratura è indispensabile per fornire informazioni complete sulla cifratura. La generazione e la gestione delle chiavi di cifratura, in particolare per molti servizi, hanno sempre rappresentato le principali sfide per le organizzazioni e tali sfide diventano sempre più impegnative nel caso di un ambiente multi-tenant basato sul cloud. In SuperCluster la cifratura dei set di dati ZFS e la cifratura dei dati trasparente di Oracle Database possono utilizzare un keystore PKCS#11 di Oracle Solaris per proteggere la chiave master. L'uso del keystore PKCS#11 di Oracle Solaris attiva automaticamente l'accelerazione crittografica assistita dall'hardware SPARC per qualsiasi operazione che utilizza la chiave master. Ciò consente a SuperCluster di migliorare in modo significativo le prestazioni relative alle operazioni di cifratura e decrifratura associate ai set di dati ZFS, alla cifratura delle tablespace di Oracle Database, ai backup dei database cifrati (mediante Oracle Recovery Manager [Oracle RMAN]), alle esportazioni dei database cifrati (mediante la funzione Data Pump di Oracle Database) e ai redo log (mediante Oracle Active Data Guard).

I tenant che utilizzano un approccio wallet condiviso possono utilizzare ZFS Storage Appliance per creare una directory che può essere condivisa in tutti i nodi di un cluster. L'uso di un keystore condiviso e centralizzato consente ai tenant di migliorare la gestione, la manutenzione e la rotazione delle chiavi nelle architetture di database in cluster, come ad esempio Oracle Real Application Clusters (Oracle RAC), poiché le chiavi verranno sincronizzate in ogni nodo del cluster.

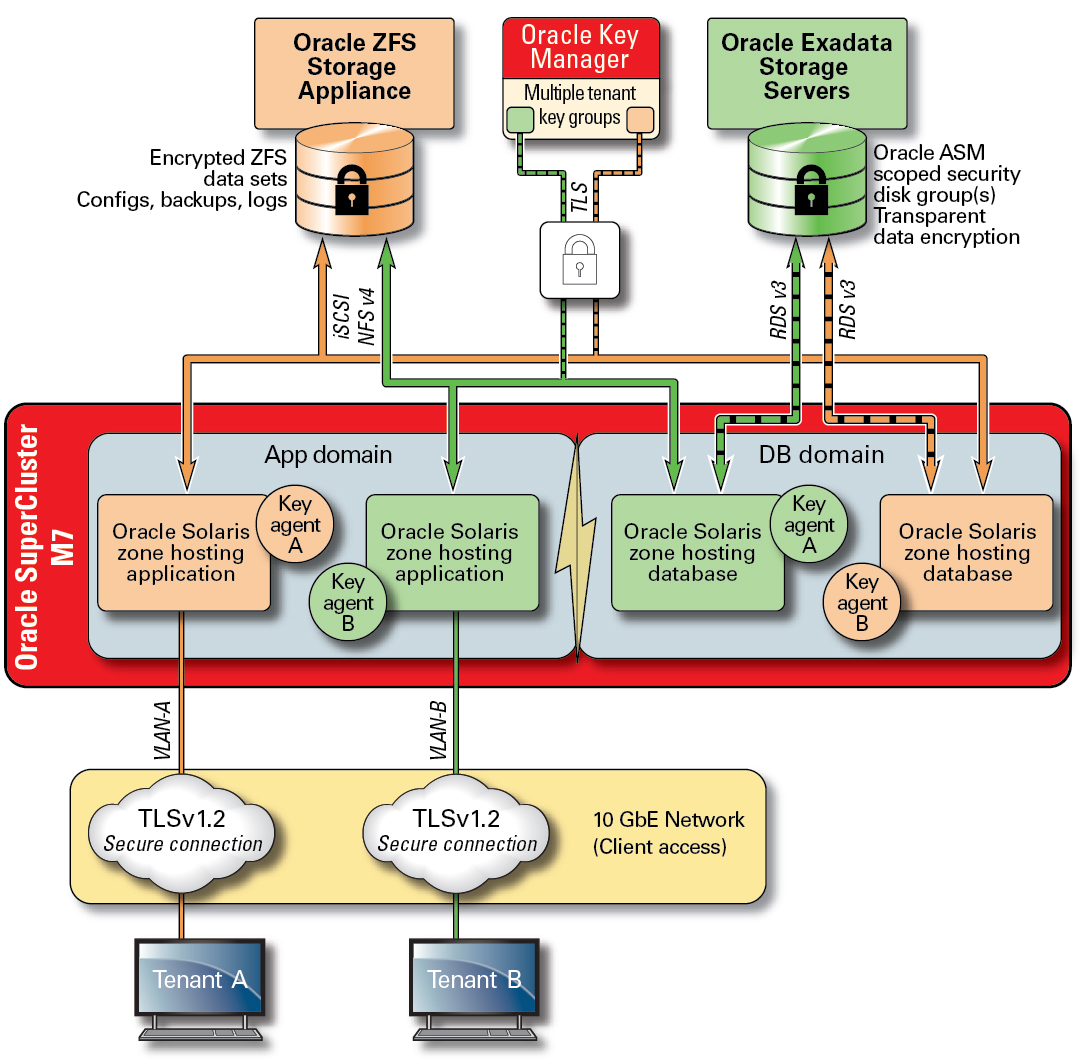

Figura 5 Protezione dei dati in uno scenario di gestione delle chiavi multi-tenant mediante Oracle Key Manager

Per identificare le problematiche e le complessità della gestione delle chiavi associate a più host e applicazioni in un ambiente multi-tenant basato sul cloud, utilizzare il prodotto facoltativo Oracle Key Manager come appliance integrata nella rete di gestione. Oracle Key Manager autorizza, protegge e gestisce a livello centrale l'accesso alle chiavi di cifratura utilizzate da Oracle Database, dalle applicazioni Oracle Fusion, da Oracle Solaris e da ZFS Storage Appliance. Oracle Key Manager supporta anche le unità nastro per la cifratura StorageTek di Oracle. La possibilità di gestire i criteri e le chiavi di cifratura a livello di set di dati ZFS (file system) consente di eliminare in modo sicuro i file system dei tenant tramite la distruzione delle chiavi.

Oracle Key Manager è un'appliance di gestione delle chiavi completa che supporta le operazioni di gestione delle chiavi e la memorizzazione delle chiavi sicure. Quando viene configurato con una scheda PCle Sun Crypto Accelerator 6000 aggiuntiva fornita da Oracle, Oracle Key Manager fornisce la memorizzazione conforme alla certificazione FIPS 140-2 livello 3 delle chiavi di cifratura a 256 bit AES, nonché la generazione di numeri casuali conforme a FIPS 186-2. In SuperCluster è possibile configurare tutti i domini dei database e delle applicazioni, incluse le zone globali e le zone non globali, in modo da utilizzare Oracle Key Manager per gestire le chiavi associate ad applicazioni, database e set di dati ZFS cifrati. Infatti, Oracle Key Manager è in grado di supportare le operazioni di gestione delle chiavi associate a istanze di database singole o multiple, a Oracle RAC, a Oracle Active Data Guard, a Oracle RMAN e alla funzione Data Pump di Oracle Database.

Infine, la separazione dei compiti, applicata da Oracle Key Manager, consente a ciascun tenant di mantenere il controllo completo delle chiavi di cifratura e di avere una visibilità costante delle operazioni di gestione delle chiavi. Vista l'importanza delle chiavi per la protezione delle informazioni, è fondamentale che i tenant implementino i livelli necessari di audit e di controllo dell'accesso basato sui ruoli per garantire la protezione delle chiavi nell'intero ciclo di vita.