Isolamento sicuro

SuperCluster M7 supporta varie strategie di isolamento che i provider di servizi cloud possono selezionare in base alle proprie esigenze di sicurezza. Questa flessibilità consente ai provider di servizi cloud di creare un'architettura multi-tenant personalizzata e sicura, adatta alle loro aziende.

SuperCluster M7 supporta varie strategie di isolamento del carico di lavoro, ciascuna con un set di funzionalità univoche. Sebbene ciascuna strategia di implementazione possa essere utilizzata in modo indipendente, è possibile anche utilizzare le varie strategie insieme in un approccio ibrido per consentire ai provider di servizi cloud di distribuire le architetture che possono bilanciare in modo più efficace le esigenze di sicurezza, di prestazioni, di disponibilità e così via.

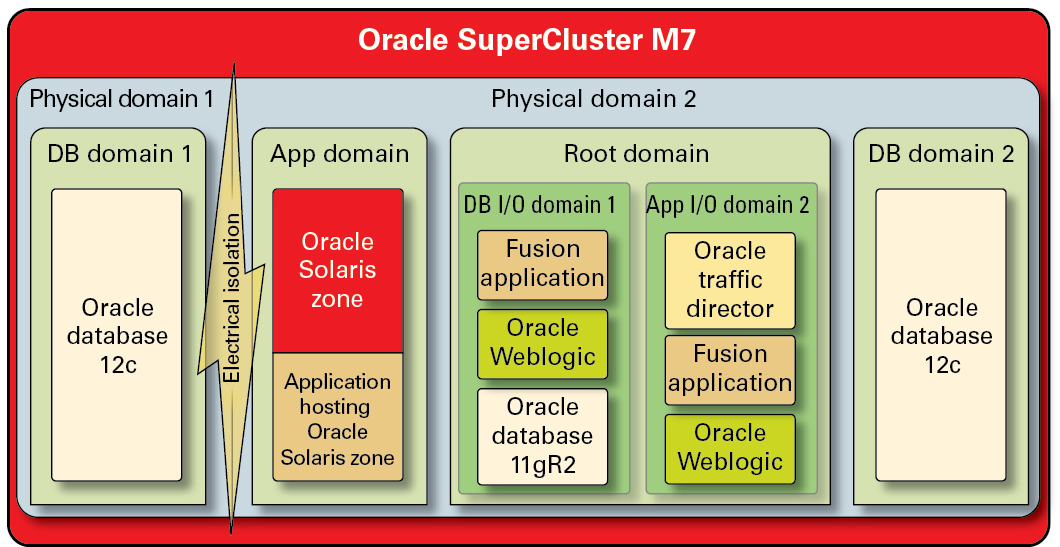

Figura 1 Isolamento sicuro con una configurazione dinamica dei tenant

I provider di servizi cloud possono utilizzare i domini fisici (denominati anche PDomain) quando sugli host tenant vengono eseguiti applicazioni e database che devono essere isolati fisicamente da altri carichi di lavoro. Per una distribuzione potrebbero essere necessarie risorse fisiche dedicate a causa della criticità che tale distribuzione riveste per l'organizzazione, del livello di riservatezza delle informazioni in essa contenute, dei requisiti di conformità o semplicemente perché il carico di lavoro del database o dell'applicazione utilizza tutte le risorse di un intero sistema fisico.

Per le organizzazioni che richiedono l'isolamento mediato dagli hypervisor, vengono utilizzati i domini Oracle VM Server for SPARC, definiti domini dedicati, per creare ambienti virtuali che isolano le istanze dell'applicazione e/o del database. Su ciascun dominio dedicato, creato durante l'installazione di SuperCluster, viene eseguita un'istanza univoca del sistema operativo Oracle Solaris. L'accesso alle risorse fisiche viene mediato dagli hypervisor assistiti dall'hardware incorporati nei processori SPARC.

Inoltre, SuperCluster consente di creare domini aggiuntivi, definiti domini radice, che utilizzano la tecnologia SR-IOV (Single Root I/O Virtualization). I domini radice dispongono di uno o due HCA IB e NIC da 10 GbE. È possibile scegliere di creare in modo dinamico domini aggiuntivi, definiti domini di I/O, all'inizio dei domini radice. SuperCluster M7 include uno strumento basato sul browser per creare e gestire questi domini.

All'interno di ciascuno di questi domini, i tenant del cliente del cloud possono, tuttavia, utilizzare la tecnologia Oracle Solaris Zones per creare ambienti isolati aggiuntivi. Utilizzando le zone è possibile distribuire singole istanze di applicazioni o di database oppure gruppi di questo tipo di istanze in uno o più contenitori virtualizzati che vengono eseguiti collettivamente su un singolo kernel del sistema operativo. Questo semplice approccio alla virtualizzazione viene utilizzato per creare un limite di sicurezza più potente per i servizi distribuiti.

I tenant che ospitano più applicazioni e database su SuperCluster possono anche scegliere di utilizzare un approccio ibrido, che prevede una combinazione di strategie di isolamento basate su Oracle Solaris Zones, sui domini di I/O e sui domini dedicati per creare architetture flessibili ma resilienti che soddisfano le esigenze dell'infrastruttura del cloud in uso. Grazie a una serie di opzioni di virtualizzazione, SuperCluster consente l'isolamento sicuro dei tenant ospitati su cloud a livello di hardware e fornisce la tecnologia Oracle Solaris Zones per garantire un livello avanzato di sicurezza e un maggiore isolamento negli ambienti runtime.

Assicurare l'isolamento corretto delle singole applicazioni e dei singoli database, utenti e processi sui rispettivi sistemi operativi degli host è un ottimo punto di partenza. Tuttavia, è allo stesso modo importante considerare le tre reti principali utilizzate nel sistema SuperCluster e il modo in cui vengono protette le funzionalità di isolamento della rete e le comunicazioni che si verificano sulla rete:

-

Rete di accesso ai client da 10 GbE

-

Rete di servizio IB privata

-

Rete di gestione

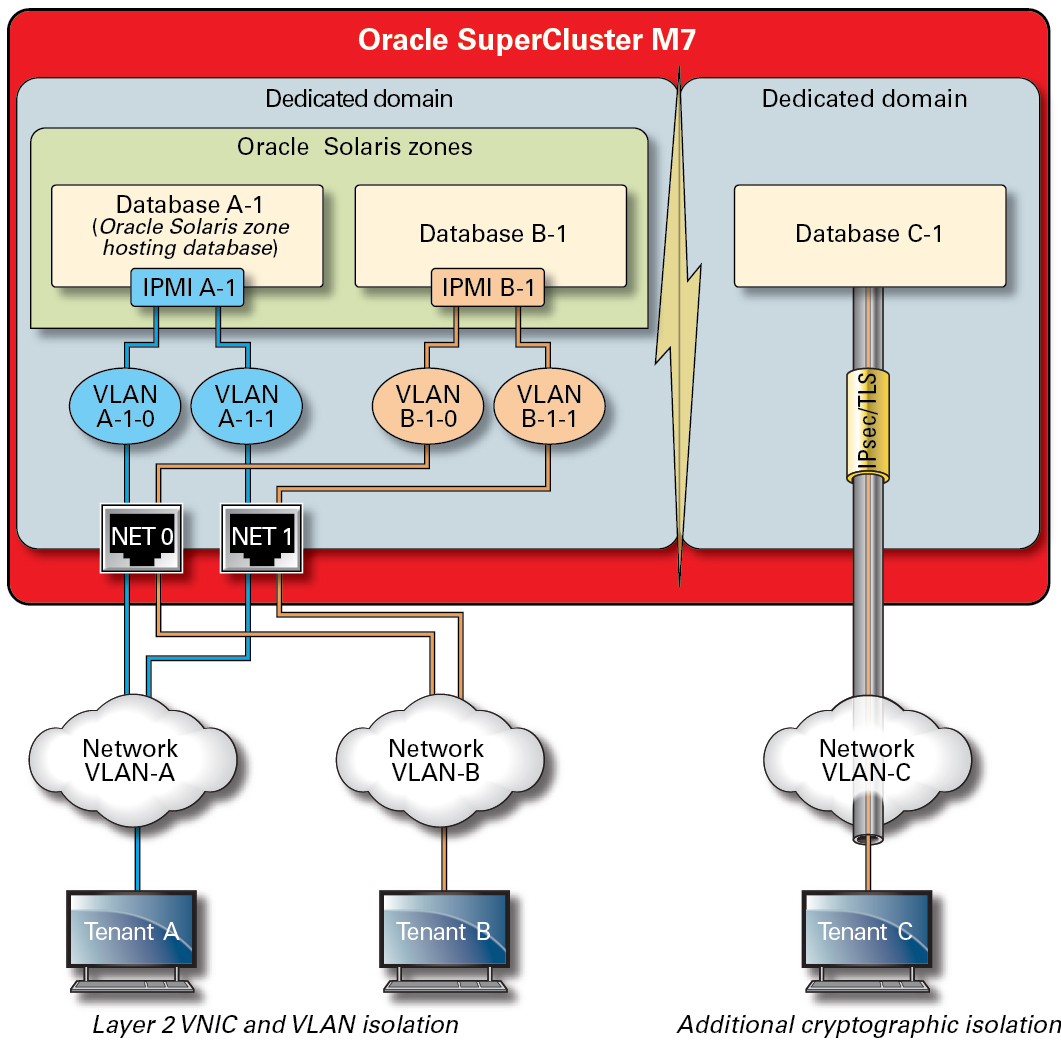

È possibile utilizzare varie tecniche per isolare il traffico sulla rete di accesso al client SuperCluster. In questa figura viene illustrata una possibile configurazione che prevede l'utilizzo di quattro istanze del database su tre LAN virtuali (VLAN) separate. La configurazione delle interfacce di rete di SuperCluster per l'uso delle reti VLAN consente di isolare il traffico di rete tra i domini dedicati di Oracle VM Server for SPARC e Oracle Solaris Zones.

Figura 2 Isolamento di rete sicuro sulla rete di accesso ai client

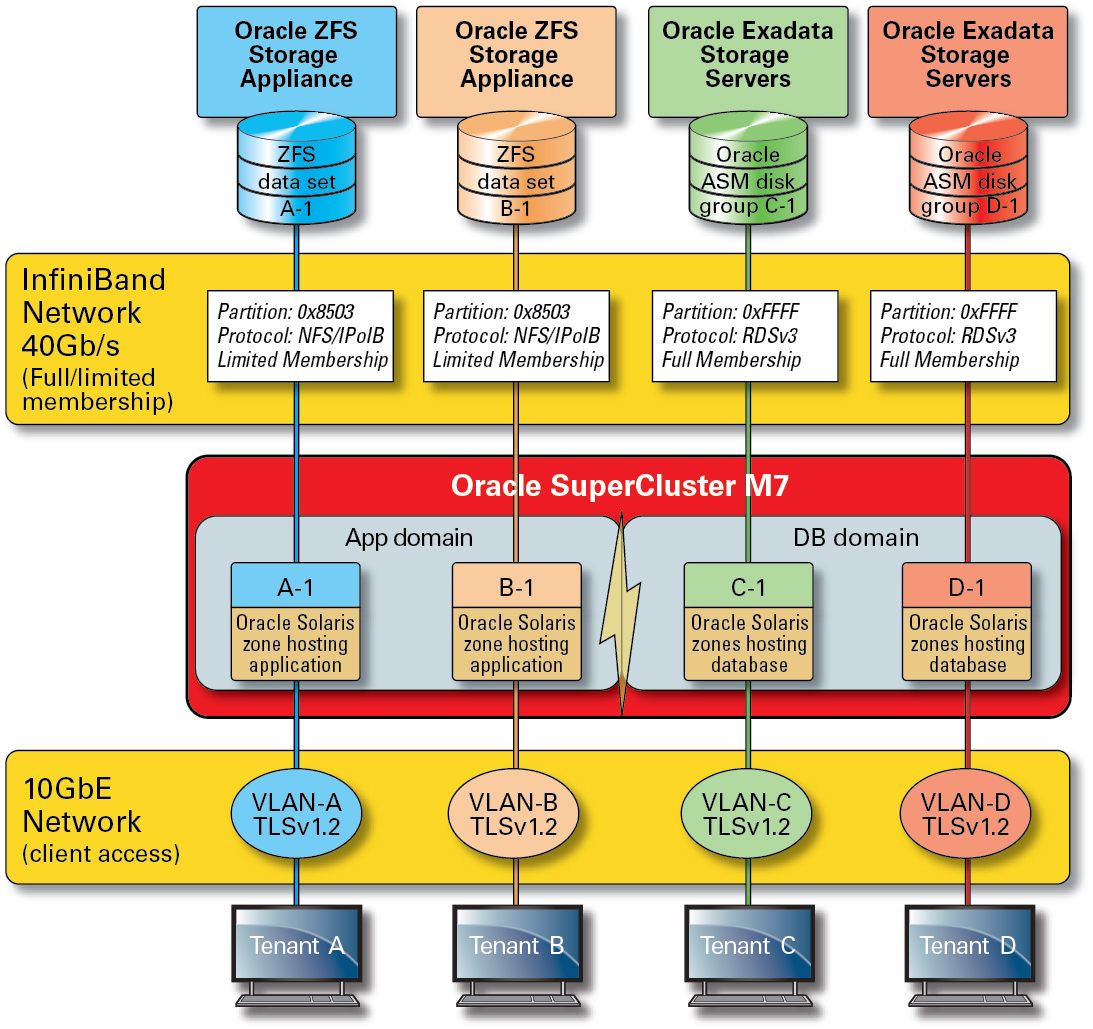

SuperCluster include una rete IB privata utilizzata dalle istanze di database per accedere alle informazioni memorizzate sugli Exadata Storage Server e su ZFS Storage Appliance nonché per stabilire le comunicazioni iniziali necessarie per il clustering e l'alta disponibilità. Questa figura illustra l'isolamento di rete sicuro su SuperCluster M7.

Figura 3 Isolamento di rete sicuro sulla rete IB da 40 GB/sec

Per impostazione predefinita, la rete IB di SuperCluster viene suddivisa in sei partizioni distinte durante l'installazione e la configurazione. Sebbene non sia possibile modificare le partizioni predefinite, Oracle supporta la creazione e l'uso di partizioni dedicate aggiuntive nei casi in cui è richiesta un'ulteriore segmentazione della rete IB. Inoltre, la rete IB supporta il concetto di appartenenza limitata o completa delle partizioni. I membri limitati possono comunicare solo con i membri completi, mentre questi ultimi possono comunicare con tutti i nodi sulla partizione. È possibile configurare i domini di I/O dell'applicazione e le zone di Oracle Solaris 11 come membri limitati delle rispettive partizioni IB, garantendo in tale modo che possano comunicare solo con il componente ZFS Storage Appliance, configurato come membro completo, e non con altri nodi con appartenenza limitata che potrebbero esistere sulla stessa partizione.

SuperCluster include inoltre una rete di gestione dedicata attraverso la quale è possibile gestire e monitorare i relativi componenti principali. Grazie a questa strategia, le importanti funzioni di gestione e monitoraggio rimangono isolate dai percorsi di rete utilizzati per elaborare le richieste dei client. Mantenendo queste funzioni isolate e accessibili solo da questa rete di gestione, SuperCluster può ridurre ulteriormente l'esposizione della rete agli attacchi provenienti dalle reti IB e di accesso ai client. Si consiglia ai provider di servizi cloud di seguire questa procedura consigliata e di isolare le funzioni di gestione e di monitoraggio nonché le funzioni correlate in modo che siano accessibili solo dalla rete di gestione.