Formación de un equipo de instalación para Trusted Extensions

Un equipo de dos personas configura el software. El proceso de configuración es auditado.

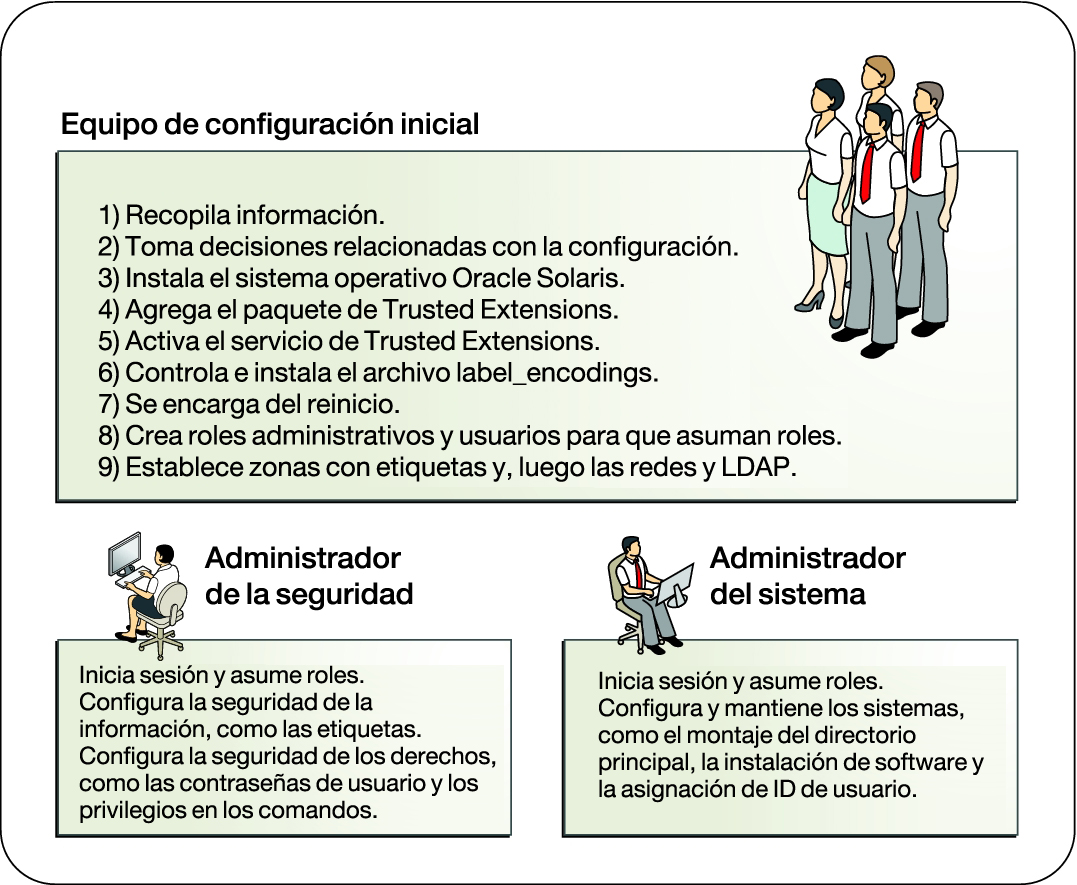

Dos personas están en el equipo cuando se activa el software. En una fase temprana del proceso de configuración, este equipo crea roles administrativos y usuarios de confianza que pueden asumir dichos roles. El equipo también configura la auditoría para auditar los eventos ejecutados por los roles. Una vez se asignan los roles a los usuarios y se reinicia el equipo, los usuarios inician sesión y asumen un rol administrativo. El software aplica la división de tareas por rol. La pista de auditoría proporciona un registro del proceso de configuración. Para ver una ilustración de un proceso de configuración seguro, consulte la Figure 1–1.

Una persona activa y configura el software asumiendo el rol adecuado. El proceso de configuración es auditado.

En una fase temprana del proceso de configuración, el rol de usuario root crea roles adicionales. El rol de usuario root también configura la auditoría para auditar los eventos ejecutados por los roles. Una vez asignados estos roles adicionales al usuario inicial y reiniciado el equipo, el usuario inicia sesión y asume el rol adecuado para la tarea actual. La pista de auditoría proporciona un registro del proceso de configuración.

Una persona asume el rol de usuario root para activar y configurar el software. El proceso de configuración no es auditado.

Mediante esta estrategia, no se conserva ningún registro del proceso de configuración.

El equipo de configuración inicial cambia el rol root a un usuario.

No se conserva ningún registro en el software del nombre del usuario que actúa como root. Esta configuración puede ser necesaria para la administración remota de un sistema sin periféricos.

A continuación se describen las estrategias de configuración, de la estrategia más segura a la menos segura:

En la figura siguiente se muestra la división de tareas por rol. El administrador de la seguridad configura la auditoría, protege los sistemas de archivos, establece la política de dispositivos, determina qué programas requieren privilegio para la ejecución y protege a los usuarios, entre otras tareas. El administrador del sistema comparte y monta sistemas de archivos, instala paquetes de software y crea usuarios, entre otras tareas.

Figura 1-1 Administración de un sistema Trusted Extensions: división de tareas por rol