Présentation de la structure PAM

-

Les applications qui utilisent PAM

-

Structure PAM

-

Modules de service PAM

-

PAM modules, y compris une option de configuration et une affectation d'utilisateur

La structure PAM s'organise autour de quatre composants :

La structure permet d'uniformiser les activités liées à l'authentification. Cette approche permet aux développeurs d'applications d'utiliser les services PAM sans connaissance préalable de la sémantique de la stratégie d'authentification. Grâce à PAM, les administrateurs peuvent adapter le processus d'authentification aux besoins d'un système particulier sans avoir à modifier aucune application. PAM dans ce cas, il est préférable de configuration, les administrateurs ajustent le.

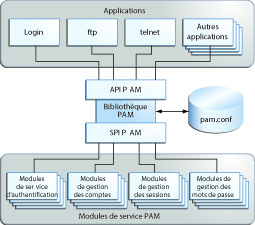

La figure ci-dessous illustre l'architecture PAM.

Figure 1-1 Architecture PAM

-

Les applications communiquent avec la structure PAM par l'intermédiaire de l'API (Application Programming Interface, interface de programmation d'application) PAM.

Pour plus d'informations sur l'utilisation de l'API, reportez-vous à pam(3PAM) man page and Chapitre 3, Writing PAM Applications and Services du manuel Developer’s Guide to Oracle Solaris 11 Security .

-

Les modules de service PAM communiquent avec la structure PAM par l'intermédiaire de la SPI (Service Provider Interface, interface de fournisseur de services) PAM. Pour plus d'informations, reportez-vous à la page de manuel pam_sm(3PAM).

Pour obtenir une brève description des modules de service sélectionnés, reportez-vous à la section Modules de service PAM et aux pages de manuel pam.conf(4) et pam_user_policy(5).

L'architecture fonctionne comme suit :

Les administrateurs peuvent configurer des séries de modules pour gérer les conditions requises pour le site. Cette série de modules est appelée une pile PAM. La pile de est évaluée dans l'ordre. Si une application requiert une ou plusieurs pile PAM, le développeur d'application doit créer plus d'un nom de service. Par exemple, le démon sshd fournit et nécessite plusieurs noms de service pour le PAM. Pour obtenir la liste des noms de service PAM pour le démonsshd, lancez une recherche pour le terme PAM dans la page de manuelsshd(1M). Pour plus d'informations sur la pile PAM, reportez-vous aux étapes Superposition PAM. Exemple de superposition PAM concernant une pile d'authentification PAM.