トラステッドネットワークについて

ネットワーク通信で、データに適切なラベルが付けられます。

必須アクセス制御 (MAC) の規則が、ローカルネットワークを通してデータを送受信するとき、およびファイルシステムをマウントするときに実施されます。

データが遠隔地のネットワークに経路指定されるときに、MAC の規則が実施されます。

データがゾーンに経路指定されるときに、MAC 規則が実施されます。

Trusted Extensions は、ゾーン、ホスト、およびネットワークにセキュリティー属性を割り当てます。これらの属性により、ネットワークで次のセキュリティー機能が実施されます。

Trusted Extensions では、ネットワークパケットは MAC によって保護されます。MAC に関する決定には、ラベルが使用されます。データには、機密度を表すラベルが明示的または暗黙的に付けられます。ラベルには、ID フィールド、格付け (「レベル」) フィールド、およびコンパートメント (「カテゴリ」) フィールドがあります。データは、認可検査に合格する必要があります。この検査は、ラベルが適格な形式であるかどうか、およびラベルが受信側ホストの認可範囲内にあるかどうかを確認します。受信側ホストの認可範囲内にある適格な形式のパケットは、アクセスが許可されます。

信頼されたシステム間で交換されるIPパケットには、ラベルを付けることができます。パケットのラベルは、IP パケットの分類、分離、および経路指定を行います。ルーティングの決定では、データの機密ラベルが宛先のラベルと比較されます。

IPv4 パケットの場合、Trusted Extensions は CIPSO (Commercial IP Security Option) ラベルをサポートします。

IPv6 パケットの場合、Trusted Extensions は CALIPSO (Common Architecture Label IPv6 Security Option) ラベルをサポートします。

IPv6 CIPSO ネットワーク上のシステムと相互運用する必要がある場合は、Trusted Extensions で IPv6 CIPSO ネットワークを構成する方法を参照してください。

Trusted Extensions は IPv4 および IPv6 パケットのラベルをサポートします。

一般的にトラステッドネットワークでは、ラベルは送信側ホストによって生成され、受信側ホストによって処理されます。ただし、信頼されたルーターは、トラステッドネットワークでパケットを転送するときにラベルを追加したり取り除くことができます。機密ラベルは、転送の前に CALIPSO または CIPSO ラベルにマップされます。このラベルは IP パケットに埋め込まれ、それによってパケットはラベル付きパケットになります。通常、パケットの送信側と受信側は、同じラベルで操作を行います。

トラステッドネットワークソフトウェアは、サブジェクト (プロセス) とオブジェクト (データ) が別のホストに配置されている場合でも、Trusted Extensions のセキュリティーポリシーが実施されるようにします。Trusted Extensions ネットワークは、分散型アプリケーション全体で MAC を保存します。

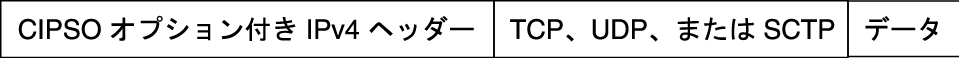

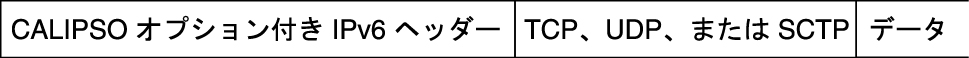

Trusted Extensions のデータパケット

Trusted Extensions のデータパケットには、ラベルオプションが含まれます。CIPSO データパケットは IPv4 ネットワークで送信されます。CALIPSO パケットは IPv6 ネットワークで送信されます。

標準の IPv4 形式では、オプションを指定した IPv4 ヘッダーのあとに TCP か UDP または SCTP ヘッダーが続き、そのあとに実際のデータが続きます。Trusted Extensions の IPv4 パケットは、セキュリティー属性として IP ヘッダーに CIPSO オプションを使用します。

標準の IPv6 形式では、オプションを指定した IPv6 ヘッダーのあとに TCP か UDP または SCTP ヘッダーが続き、そのあとに実際のデータが続きます。Trusted Extensions の IPv6 パケットは、セキュリティー属性として IP ヘッダーに CALIPSO オプションを使用します。

Trusted Extensions のマルチキャストパケット

Trusted Extensions は LAN 内のマルチキャストパケットにラベルを追加できます。この機能を使用すると、ラベル付きマルチキャストパケットを、そのマルチキャストパケットと同じラベルまたはラベル範囲内で動作する CIPSO または CALIPSO システムに送信できます。異機種システム混在 LAN、つまり、ラベル付きホストとラベルなしホストの両方が存在する LAN では、マルチキャストはマルチキャストグループのメンバーシップを確認できません。

| 注意 - 異機種システム混在 LAN ではラベル付きマルチキャストパケットを送信しないでください。ラベル付き情報の漏洩が発生する可能性があります。 |

トラステッドネットワークの通信

Trusted Extensions は、トラステッドネットワークでラベル付きホストとラベルなしホストをサポートします。ネットワークの構成には、txzonemgr GUI と tncfg コマンドが使用されます。

Trusted Extensions を実行している、ほかのホスト

セキュリティー属性を認識しないが、TCP/IP をサポートするオペレーティングシステムを実行しているホスト (Oracle Solaris システム、ほかの UNIX システム、Microsoft Windows、Macintosh OS システムなどを実行しているシステム)

IPv4 パケットの CIPSO ラベルおよび IPv6 パケットの CALIPSO ラベルを認識するほかのトラステッドオペレーティングシステムを実行しているホスト

Trusted Extensions ソフトウェアを実行しているシステムは、Trusted Extensions システムと次のタイプのホストとのネットワーク通信をサポートします。

Trusted Extensions はトラステッドネットワークの管理用として、コマンドを追加し、GUI を提供します。また、Trusted Extensions は Oracle Solaris ネットワークコマンドにオプションを追加します。コマンドの説明については、Trusted Extensions のネットワークコマンドを参照してください。

これらのインタフェースは、3 つの Trusted Extensions ネットワーク構成データベース tnzonecfg、tnrhdb、および tnrhtp を管理します。詳しくは、Trusted Extensions のネットワーク構成データベースを参照してください。

Trusted Extensions は、ネームサービススイッチ SMF サービス svc:/system/name-service/switch のプロパティーに、tnrhtp および tnrhdb データベースを追加します。

Trusted Extensions の初期構成では、ネットワークを構成するときにゾーンとホストを定義する方法について説明しています。追加の手順については、Trusted Extensions でのネットワークの管理を参照してください。

Trusted Extensions は IKE 構成ファイル /etc/inet/ike/config を拡張します。詳細は、ラベル付き IPsec の管理と、ike.config(4) のマニュアルページを参照してください

Oracle Solaris OS の場合と同様に、Trusted Extensions ネットワークの通信とサービスは、ネームサービスによって管理できます。Trusted Extensions は、Oracle Solaris OS のネットワークインタフェースに次のインタフェースを追加します。

Trusted Extensions のネットワークコマンド

tncfg – このコマンドは、Trusted Extensions ネットワークの構成を作成、変更、および表示します。tncfg -t コマンドは、指定されたセキュリティーテンプレートを表示、作成、または変更するために使用します。tncfg -z コマンドは、指定されたゾーンのネットワークプロパティーを表示または変更するために使用します。詳細は、tncfg(1M) のマニュアルページを参照してください。

tnchkdb – このコマンドは、トラステッドネットワークデータベースの正しさを確認するために使用します。tnchkdb コマンドは、セキュリティーテンプレート (tnrhtp)、セキュリティーテンプレート割り当て (tnrhdb)、またはゾーンの構成 (tnzonecfg) を txzonemgr または tncfg コマンドを使用して変更するたびに呼び出されます。詳しくは、tnchkdb(1M) のマニュアルページを参照してください。

tnctl – このコマンドは、カーネルのトラステッドネットワーク情報を更新するために使用できます。また、tnctl はシステムサービスです。svcadm restart /network/tnctl コマンドによる再起動は、ローカルシステムのトラステッドネットワークデータベースからカーネルキャッシュをリフレッシュします。詳しくは、tnctl(1M) のマニュアルページを参照してください。

tnd – このデーモンは、LDAP ディレクトリおよびローカルファイルから tnrhdb および tnrhtp 情報を取得します。検索の順序は、name-service/switch SMF サービスによって決定されます。tnd デーモンはブート時に、svc:/network/tnd サービスによって起動されます。このサービスは svc:/network/ldap/client に依存します。

LDAP ネットワークでは、tnd コマンドはデバッグやポーリング間隔の変更にも使用できます。詳しくは、tnd(1M) のマニュアルページを参照してください。

tninfo – このコマンドは、トラステッドネットワークカーネルキャッシュの現在の状態を詳細に表示します。出力は、ホスト名、ゾーン、およびセキュリティーテンプレートを使用してフィルタ処理できます。詳しくは、tninfo(1M) のマニュアルページを参照してください。

Trusted Extensions は、トラステッドネットワークを管理するために、次のコマンドを追加します。

ipadm – –all-zones アドレスプロパティーは、指定されたインタフェースをシステム上のすべてのゾーンから使用できるようにします。データを配信する適切なゾーンは、データに関連付けられたラベルによって決定されます。詳細は、ipadm(1M) のマニュアルページを参照してください。

netstat – –R オプションは、マルチレベルソケットのセキュリティー属性やルーティングテーブルエントリなどの Trusted Extensions 固有の情報を表示するために、Oracle Solaris の netstat の使用法を拡張します。拡張されたセキュリティー属性には、接続先のラベルや、ソケットがゾーンに固有か複数ゾーンで利用できるかの区別などがあります。詳しくは、netstat(1M) のマニュアルページを参照してください。

route – –secattr オプションは、経路のセキュリティー属性を表示するために、Oracle Solaris の route の使用法を拡張します。オプションの値は、次の形式で指定します。

min_sl=label,max_sl=label,doi=integer,cipso

cipso キーワードはオプションで、デフォルトで設定されます。詳しくは、route(1M) のマニュアルページを参照してください。

snoop – Oracle Solaris と同様、このコマンドに –v オプションを指定すると、IP ヘッダーを詳細に表示できます。Trusted Extensions では、ヘッダーにラベル情報が含まれます。

ipseckey – Trusted Extensions では、IPsec で保護されたパケットにラベルを付けるために、次の拡張が使用可能となっています: label label、outer-label label、および implicit-label label。詳細については、ipseckey(1M) のマニュアルページを参照してください。

Trusted Extensions は、次の Oracle Solaris ネットワークコマンドにオプションを追加します。

Trusted Extensions のネットワーク構成データベース

tnzonecfg – このローカルデータベースは、セキュリティーに関連するゾーン属性を格納します。tncfg コマンドが、このデータベースへのアクセスや変更を行うためのインタフェースです。

各ゾーンの属性は、ゾーンラベルと、シングルレベルおよびマルチレベルポートへのゾーンのアクセスを指定します。 ping などの制御メッセージへの応答は、別の属性が処理します。ゾーンのラベルは、label_encodings ファイルで定義します。詳細は、label_encodings(4) のマニュアルページを参照してください。マルチレベルポートについては、ゾーンとマルチレベルポートを参照してください。

tnrhtp – このデータベースは、ホストとゲートウェイのセキュリティー属性を表すテンプレートを格納します。tncfg コマンドが、このデータベースへのアクセスや変更を行うためのインタフェースです。

ホストとゲートウェイはトラフィックを送信するときに、宛先ホストと次のホップのゲートウェイの属性を使用して MAC を実施します。トラフィックを受信する場合、ホストとゲートウェイは送信側の属性を使用します。ただし、送信側が適応型ホストの場合は、受信側のネットワークインタフェースがそのデフォルトラベルを着信パケットに割り当てます。セキュリティー属性の詳細については、Trusted Extensions のネットワークセキュリティー属性を参照してください。

tnrhdb – このデータベースには、このシステムとの通信を許可されたすべてのホストに対応する IP アドレスや IP アドレス範囲が格納されます。tncfg コマンドが、このデータベースへのアクセスや変更を行うためのインタフェースです。

各ホストまたは各 IP アドレス範囲には、tnrhtp データベースからセキュリティーテンプレートが割り当てられます。テンプレートの属性は、割り当てられたホストの属性を定義します。

Trusted Extensions は、カーネルに 3 つのネットワーク構成データベースをロードします。これらのデータベースは、データがホスト間で転送されるときの認可検査に使用されます。

トラステッドネットワークのセキュリティー属性

Trusted Extensions のネットワーク管理は、セキュリティーテンプレートに基づきます。セキュリティーテンプレートは、同じプロトコルとセキュリティー属性を持つ一連のホストを記述します。

セキュリティー属性はテンプレートにより、リモートシステム (ホストとルーターの両方) に管理の目的で割り当てられます。セキュリティー管理者はテンプレートを管理し、これらをリモートシステムに割り当てます。リモートシステムにテンプレートが割り当てられていない場合、そのシステムとの通信は一切行えません。

4 つのホストタイプ: unlabeled、cipso、adaptive、netif のいずれか。ネットワーク通信に使用されるプロトコルは、テンプレートのホストタイプによって決定されます。セキュリティーテンプレートのホストタイプとテンプレート名を参照してください。

各ホストタイプに適用される一連のセキュリティー属性。

すべてのテンプレートには名前が付けられ、次が含まれます。

詳細は、Trusted Extensions のネットワークセキュリティー属性を参照してください。