ラベル付き IPsec の管理

Trusted Extensions システムは、ラベル付きネットワークパケットを IPsec で保護できます。IPsec パケットの送信時には、明示的または暗黙的な Trusted Extensions ラベルを付加できます。ラベルを明示的に送信するには、CALIPSO または CIPSO IP オプションを使用します。ラベルを暗黙的に送信するには、ラベル付き IPsec セキュリティーアソシエーション (SA) を使用します。さらに、さまざまな暗黙的ラベルを持つ IPsec 暗号化パケットは、ラベルなしネットワーク上でトンネリングさせることができます。

IPsec の一般的な概念や構成手順については、Oracle Solaris 11.3 でのネットワークのセキュリティー保護を参照してください。Trusted Extensions での IPsec 手順の変更点については、ラベル付き IPsec の構成を参照してください。

IPsec で保護された交換のためのラベル

Trusted Extensions システムでのすべての通信は、IPsec で保護された通信も含め、セキュリティーラベルの認可検査に合格する必要があります。これらの検査については、Trusted Extensions の認可検査で説明しています。

内部ラベル – IPsec の AH または ESP ヘッダーが適用される前の暗号化されていないメッセージデータのラベル。SO_MAC_EXEMPT ソケットオプション (MAC-exempt) またはマルチレベルポート (MLP) 機能を使用する場合、このラベルはアプリケーションセキュリティーラベルと異なる可能性があります。ラベルによって制約されるセキュリティーアソシエーション (SA) と IKE 規則を選択した場合、IPsec と IKE でこの内部ラベルが使用されます。

デフォルトでは、内部ラベルはアプリケーションセキュリティーラベルと同じになります。通常、両端のアプリケーションのラベルは同じになります。ただし、MAC-exempt または MLP 通信ではこの条件が成立しない可能性があります。IPsec 構成設定では、内部ラベルをネットワーク経由でどのようにして伝達するかを定義できます。つまり、この設定ではワイヤーラベルを定義できます。IPsec 構成設定では、内部ラベルの値は定義できません。

ワイヤーラベル – IPsec の AH または ESP ヘッダーが適用されたあとの暗号化されたメッセージデータのラベル。IKE および IPsec 構成ファイルの内容によっては、ワイヤーラベルは内部ラベルと異なる可能性があります。

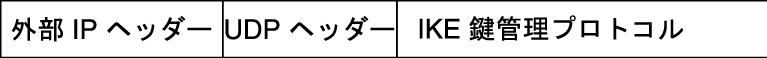

鍵管理ラベル – 2 つのノード間のすべての IKE ネゴシエーションは、ネゴシエーションを起動したアプリケーションメッセージのラベルにかかわらず、シングルラベルで制御されます。IKE ネゴシエーションのラベルは、/etc/inet/ike/config ファイル内で IKE 規則ごとに定義されます。

これらの検査をパスする必要のある、ラベル付きゾーン内のアプリケーションからの IPsec パケットのラベルは、内部ラベル、ワイヤーラベル、および鍵管理ラベルです。

IPsec セキュリティーアソシエーション用のラベル拡張

IPsec のラベル拡張は、Trusted Extensions システム上で、セキュリティーアソシエーション (SA) の内側で伝送されるトラフィックにラベルを関連付けるために使用されます。デフォルトでは、IPsec ではラベル拡張が使用されないため、ラベルは無視されます。2 つのシステム間のトラフィックはすべて、Trusted Extensions のラベルにかかわらず、ある単一の SA 内を流れます。

各 Trusted Extensions ラベルで使用するための IPsec SA を個別に構成する。この構成は事実上、2 つのマルチレベルシステム間を行き来するトラフィックのラベルを伝達するための追加メカニズムを提供します。

暗号化されていない形式のテキストとは異なる IPsec 暗号化メッセージのテキストのための、ワイヤー上のラベルを指定する。この構成は、安全性の低いネットワーク経由での暗号化された機密データの伝送をサポートします。

IP パケット内での CALIPSO または CIPSO IP オプションの使用を抑制する。この構成では、ラベル付きのトラフィックが、ラベルを認識しないネットワークやラベル非対応のネットワーク内を移動できます。

ラベル拡張を使用すると次のことが行えます。

ラベル拡張を使用するかどうかの指定は、IKE 用のラベル拡張での説明に従って IKE 経由で自動的に行うことも、ipseckey コマンドを使用して手動で行うこともできます。ラベル拡張機能の詳細については、ipseckey(1M) のマニュアルページを参照してください。

ラベル拡張を使用する場合、アウトバウンドトラフィックの SA 選択には、内部機密ラベルがその一致の一部として含まれます。インバウンドトラフィックのセキュリティーラベルは、受信パケットの SA のセキュリティーラベルによって定義されます。

IKE 用のラベル拡張

label_aware – in.iked デーモンによる Trusted Extensions ラベルインタフェースの使用と、ピアとのラベルのネゴシエーションを可能にします。

single_label – ピアが SA 用ラベルのネゴシエーションをサポートしないことを示します。

multi_label – ピアが SA 用ラベルのネゴシエーションをサポートすることを示します。IKE は、2 つのノード間のトラフィック内で新しいラベルを検出するたびに、新しい SA を作成します。

wire_label inner – ワイヤーラベルが内部ラベルと同じであるようなラベル付き SA を、in.iked デーモンに作成させます。デーモンが cipso ピアとネゴシエーションを行う場合の鍵管理ラベルは、ADMIN_LOW になります。デーモンがラベルなしピアとネゴシエーションを行う場合の鍵管理ラベルは、そのピアのデフォルトラベルになります。伝送パケットにラベル付き IP オプションを追加する際には、通常の Trusted Extensions 規則に従います。

wire_label label – 内部ラベルの値にかかわらず、ワイヤーラベルが label に設定されたラベル付き SA を in.iked デーモンに作成させます。in.iked デーモンは、指定されたラベルで鍵管理のネゴシエーションを実行します。伝送パケットにラベル付き IP オプションを追加する際には、通常の Trusted Extensions 規則に従います。

wire_label none label – wire_label label に似た動作になりますが、SA の下で伝送される IKE パケットやデータパケットでラベル付き IP オプションが抑制される点が異なります。

Trusted Extensions システムの IKE では、ラベルを認識するピアとの SA 用ラベルのネゴシエーションがサポートされています。このメカニズムを制御するには、/etc/inet/ike/config ファイル内で次のキーワードを使用します。

詳細は、ike.config(4) のマニュアルページを参照してください。

トンネルモード IPsec でのラベルと認可

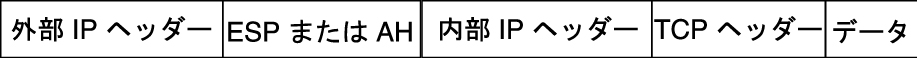

アプリケーションのデータパケットがトンネルモードの IPsec によって保護される場合、パケットには複数の IP ヘッダーが含まれます。

IKE プロトコルの IP ヘッダーには、アプリケーションデータパケットの外部 IP ヘッダーと同じ発信元アドレスと宛先アドレスのペアが含まれます。

Trusted Extensions は、内部 IP ヘッダーのアドレスを使用して内部ラベルの認可検査を行います。Trusted Extensions は、外部 IP ヘッダーのアドレスを使用してワイヤーラベルと鍵管理ラベルの検査を実行します。認可検査については、Trusted Extensions の認可検査を参照してください。

ラベル拡張による機密性保護と完全性保護

次の表では、ラベル拡張のさまざまな構成で、IPsec の機密性保護や完全性保護がセキュリティーラベルにどのように適用されるかについて説明します。

|

注 - メッセージがネットワーク内を移動するときに、ラベルを認識するルーターがラベル付き IP オプションを取り除いたり追加したりする可能性がある場合には、IPsec AH 完全性保護を使用してラベル付き IPオプションを保護することはできません。ラベル付き IP オプションが少しでも変更されるとそのメッセージは無効となり、AH で保護されたパケットが宛先でドロップされることになります。