Configuración de un controlador de EVS

Debe configurar un solo nodo de cálculo como controlador de EVS en la red y, a continuación, definir el controlador de EVS en cada nodo de EVS, de modo que estos nodos puedan comunicarse con el controlador de EVS. Sin embargo, necesita configurar las propiedades para el controlador de EVS sólo una vez desde cualquier nodo que puede comunicarse con el controlador de EVS. Puede utilizar el comando evsadm set-controlprop para establecer las propiedades para el controlador de EVS. Para obtener más información, consulte Cómo configurar un controlador de EVS.

También puede restablecer las propiedades de un controlador de EVS. El Example 6–2 muestra cómo restablecer la propiedad de un controlador EVS. Para obtener información sobre el controlador de EVS y sus propiedades, consulte Controlador de EVS.

Para simplificar la configuración de un conmutador virtual elástico, debe conectarse como evsuser. Cuando instala el paquete de EVS obligatorio (service/network/evs), un usuario especial, evsuser, se crea y se asigna con el perfil de derechos de administración de conmutador virtual elástico. Este perfil contiene todas las autorizaciones y privilegios para realizar las operaciones de EVS. Para usar evsuser, necesita establecer la propiedad controller de la siguiente manera:

# evsadm set-prop -p controller=ssh://evsuser@evs-controller-hostname-or-IP-address

Además, debe configurar la autenticación SSH mediante la clave pública precompartida entre el host en el que ejecuta el comando evsadm y el controlador EVS.

Notas - Para realizar las operaciones de EVS, necesita ser superusuario o un usuario que tenga un perfil de derechos de administración de conmutador virtual elástico. Para obtener más información, consulte Requisitos de seguridad para usar EVS.

Configuración de una autenticación SSH

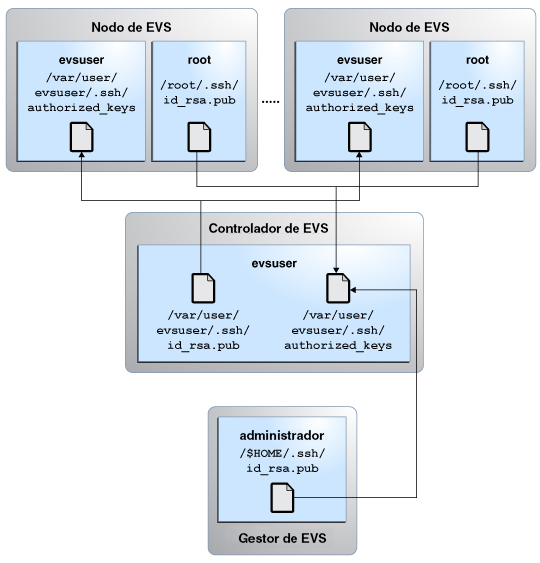

Necesita una autenticación SSH con una clave pública previamente compartida para el comando evsadm para comunicarse con el controlador de EVS de manera segura y no interactiva. Necesita configurar la autenticación SSH con la clave pública previamente compartida para evsuser entre los siguientes componentes en la configuración de EVS:

-

Gestor de EVS y controlador de EVS: agregue la clave pública del administrador o del usuario que ejecuta el comando evsadm en el gestor de EVS en el archivo /var/user/evsuser/.ssh/authorized_keys en el controlador de EVS.

-

Nodos de EVS y controlador de EVS: agregue la clave pública al usuario root en cada nodo de EVS en el archivo /var/user/evsuser/.ssh/authorized_keys en el controlador de EVS. Necesita agregar estas claves públicas porque el daemon zoneadmd se ejecuta como raíz. Este daemon se conecta con el controlador de EVS y recupera información de configuración para el recurso anet de VNIC. Para obtener más información, consulte la página del comando man zoneadmd(1M).

-

Controlador de EVS y nodos de EVS: agregue la clave pública de evsuser en el controlador de EVS en el archivo /var/user/evsuser/.ssh/authorized_keys a medida que el controlador de EVS se comunica con cada nodo de EVS para configurar las propiedades de VPort.

En la siguiente figura se muestra la configuración de autenticación SSH entre los componentes de EVS.

Figura 6-1 Autenticación SSH en la configuración de EVS

Después de configurar la autenticación SSH, necesita especificar el controlador de EVS. La suposición es que el la propiedad controller se establece en ssh://evsuser@evs-controller.example.com en los nodos de EVS, el gestor de EVS y el controlador de EVS.

Los siguientes procedimientos muestran cómo configurar la autenticación SSH.

Cómo configurar la autenticación SSH entre un nodo de EVS y el controlador de EVS

-

Conviértase en administrador.

Para obtener más información, consulte Uso de sus derechos administrativos asignados de Protección de los usuarios y los procesos en Oracle Solaris 11.2 .

-

Genere un par de claves RSA en el nodo de EVS.

evs-node# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1d:17:04:7d:bf root@evs-node

- Copie la clave pública desde el archivo /root/.ssh/id_rsa.pub en el nodo de EVS al archivo /var/user/evsuser/.ssh/authorized_keys en el controlador de EVS.

-

Inicie sesión en el controlador de EVS como evsuser desde el nodo de EVS para verificar si la autenticación SSH está configurada.

evs-node# ssh evsuser@evs-controller The authenticity of host 'evs-controller (192.168.100.10)' can't be established. RSA key fingerprint is 73:66:81:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-controller' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:36:28 2014 from evs-controller Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-controller$

La salida muestra que puede iniciar sesión en el controlador de EVS como evsuser sin una contraseña desde el nodo de EVS.

Cómo configurar la autenticación SSH entre el gestor de EVS y el controlador de EVS

-

Conviértase en administrador.

Para obtener más información, consulte Uso de sus derechos administrativos asignados de Protección de los usuarios y los procesos en Oracle Solaris 11.2 .

-

Genere un par de claves RSA en el gestor de EVS.

evs-manager# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1d:17:04:7e:bf root@evs-manager

- Copie la clave pública desde el archivo /root/.ssh/id_rsa.pub en el gestor de EVS al archivo /var/user/evsuser/.ssh/authorized_keys en el controlador de EVS.

-

Inicie sesión en el controlador de EVS como evsuser desde el gestor de EVS para verificar si la autenticación SSH está configurada.

evs-manager# ssh evsuser@evs-controller The authenticity of host 'evs-controller (192.168.100.10)' can't be established. RSA key fingerprint is 73:66:81:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-controller' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:38:28 2014 from evs-controller Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-controller$

La salida muestra que puede iniciar sesión en el controlador de EVS como evsuser sin una contraseña desde el gestor de EVS.

Cómo configurar la autenticación SSH entre el controlador de EVS y un nodo de EVS

-

Conviértase en administrador.

Para obtener más información, consulte Uso de sus derechos administrativos asignados de Protección de los usuarios y los procesos en Oracle Solaris 11.2 .

-

Conviértase en usuario, evsuser, en el controlador de EVS.

evs-controller# su - evsuser

Para obtener más información, consulte Uso de sus derechos administrativos asignados de Protección de los usuarios y los procesos en Oracle Solaris 11.2 .

-

Genere un par de claves RSA en el controlador de EVS para evsuser.

evsuser@evs-controller$ ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/var/user/evsuser/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /var/user/evsuser/.ssh/id_rsa. Your public key has been saved in /var/user/evsuser/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1e:17:04:7d:bf evsuser@evs-controller

- Copie la clave pública desde el archivo /var/user/evsuser/.ssh/id_rsa.pub en el controlador de EVS al archivo /var/user/evsuser/.ssh/authorized_keys en el nodo de EVS.

-

Inicie sesión en el nodo de EVS como evsuser desde el controlador de EVS para verificar si la autenticación SSH está configurada.

evsuser@evs-controller$ ssh evsuser@evs-node The authenticity of host 'evs-node (192.168.100.20)' can't be established. RSA key fingerprint is 73:66:89:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-node' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:40:28 2014 from evs-node Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-node$

La salida muestra que puede iniciar sesión en el nodo de EVS como evsuser sin una contraseña desde el controlador de EVS.

Precaución - Si no configura la autenticación SSH durante la configuración de EVS, el comando evsadm no puede comunicarse con el controlador de EVS de manera segura y no interactiva.

Cómo configurar un controlador de EVS

Antes de empezar

Configure la autenticación SSH con las claves precompartidas entre el host en el que ejecuta el comando evsadm y el controlador EVS.

-

Conviértase en administrador o usuario con el perfil de derechos de administración de conmutador virtual elástico.

Para obtener más información, consulte Uso de sus derechos administrativos asignados de Protección de los usuarios y los procesos en Oracle Solaris 11.2 .

-

Defina el controlador de EVS.

# evsadm set-prop -p controller=[value[...,]]

Este comando define los valores de una propiedad para el host donde se ejecuta el comando. La única propiedad admitida es controller, que puede tener el formato ssh://[user@]evs-controller-host-name o ssh://[user@]evs-controller-IP-address.

- (Opcional)

Visualice el controlador de EVS configurado.

# evsadm show-prop [[-c] -o field[,...]] [-p controller[,...]]

Para obtener más información, consulte Visualización del controlador de EVS.

-

Defina las propiedades para el controlador de EVS.

# evsadm set-controlprop [-h host] -p prop=[value[...,]]

Para obtener más información, consulte Configuración de propiedades para un controlador de EVS.

- (Opcional)

Visualice las propiedades de un controlador de EVS.

# evsadm show-controlprop [[-c] -o field[,...]] [-p prop[,...]]

Para obtener más información, consulte Visualización de propiedades de un controlador de EVS.

En el siguiente ejemplo, se muestra cómo configurar el host s11-server como controlador de EVS, cuyos segmentos L2 se crean mediante VXLAN.

# evsadm set-prop -p controller=ssh://evsuser@s11-server # evsadm show-prop PROPERTY PERM VALUE DEFAULT controller rw ssh://evsuser@s11-server -- # evsadm set-controlprop -p l2-type=vxlan # evsadm set-controlprop -p vxlan-range=10000-20000 # evsadm set-controlprop -p vxlan-addr=192.168.10.0/24 # evsadm set-controlprop -h s11-server -p uplink-port=net3 # evsadm set-controlprop -h s11-client -p uplink-port=net4 # evsadm show-controlprop PROPERTY PERM VALUE DEFAULT HOST l2-type rw vxlan vlan -- uplink-port rw net3 -- s11-server uplink-port rw net4 -- s11-client vlan-range rw -- -- -- vlan-range-avail r- -- -- -- vxlan-addr rw 192.168.10.0/24 0.0.0.0 -- vxlan-ipvers rw v4 v4 -- vxlan-mgroup rw 0.0.0.0 0.0.0.0 -- vxlan-range rw 10000-20000 -- -- vxlan-range-avail r- 10000-20000 -- --

En este ejemplo, la propiedad vxlan-range-avail muestra los ID de VXLAN (10000-20000) disponibles para implementar conmutadores virtuales elásticos. Una interfaz IP que forma parte de la subred 192.168.10.0/24 se utiliza para crear los enlaces VXLAN en los nodos de EVS.

En el siguiente ejemplo, se muestra cómo configurar el host con la dirección IP 192.168.100.1 como el controlador de EVS, cuyos segmentos L2 se crean mediante una VXLAN.

# evsadm set-prop -p controller=ssh://evsuser@192.168.100.1 # evsadm set-controlprop -p l2-type=vlan # evsadm set-controlprop -p vlan-range=200-300,400-500 # evsadm set-controlprop -p uplink-port=net2 # evsadm set-controlprop -h host2.example.com -p uplink-port=net3 # evsadm set-controlprop -h host3.example.com -p uplink-port=net4

La salida muestra que los ID de VLAN 200-300 y 400-500 se reservan para conmutadores virtuales elásticos. El enlace de datos net2 es uplink-port en todos los hosts, excepto host2.example.com y host3.example.com. En host2, el enlace de datos net3 se utiliza como uplink-port, y en host3, el enlace de datos net4 se utiliza como uplink-port.

Ejemplo 6-2 Restablecimiento de propiedades para un controlador de EVSEn el siguiente ejemplo, se muestra cómo restablecer la propiedad del controlador uplink-port.

# evsadm show-controlprop -p uplink-port PROPERTY PERM VALUE DEFAULT HOST uplink-port rw net2 -- -- # evsadm set-controlprop -p uplink-port= # evsadm show-controlprop -p uplink-port PROPERTY PERM VALUE DEFAULT HOST uplink-port rw -- -- --