アクセス制御

クラウドホスティング環境方針を採用する組織の場合、アクセス制御は解決するもっとも重要な課題の 1 つです。テナントは、共有インフラストラクチャーに保存されている情報が保護されていて、承認されたホスト、サービス、ユーザー、グループ、および役割のみが使用可能であるという確信を持つ必要があります。承認されたホスト、ユーザー、およびサービスは、特定の操作に必要な権利と特権のみを持っているといった最小特権の原則に従ってさらに制約される必要があります。

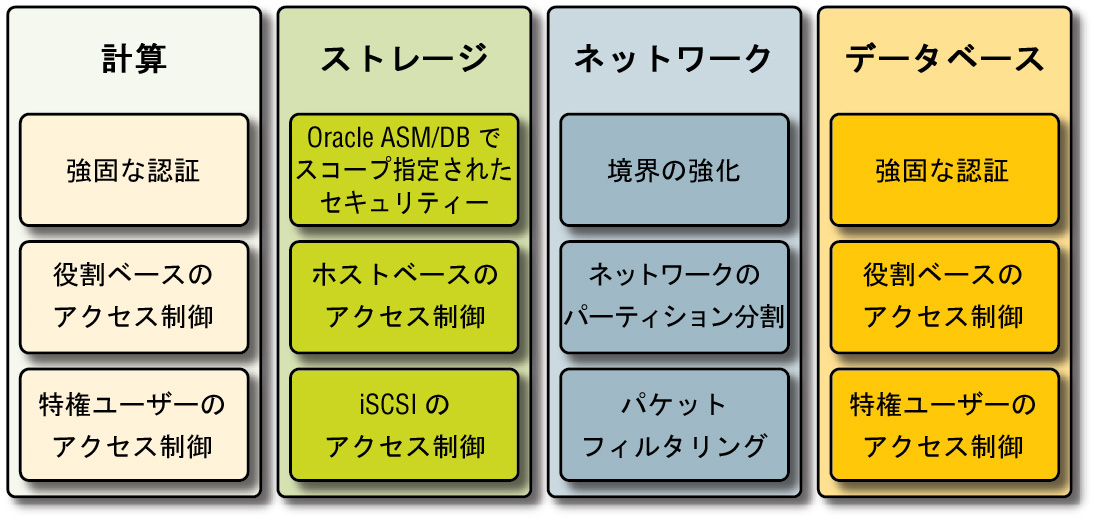

SuperCluster では、スタックのすべての階層を対象にし、エンドユーザー、データベース管理者、システム管理者などのさまざまな役割をサポートする、柔軟で階層化されたアクセス制御アーキテクチャーを促進します。これにより、組織はホスト、アプリケーション、およびデータベースを個別に保護するポリシーを定義したり、それらのサービスを実行する基となる計算、ストレージ、およびネットワークインフラストラクチャーを保護したりできます。

仮想化および OS レイヤーでのアクセス制御は、ネットワーク上で公開されているサービスの数を減らすことから始まります。これは、SPARC コンソール、ドメイン、およびゾーンに関して Oracle VM Server へのアクセスを制御するのに役立ちます。システムにアクセスできるエントリポイントの数を減らすことによって、アクセス制御ポリシーの数も削減でき、システムの有効期間にわたって簡単に維持できます。

Oracle Solaris OS 内でのアクセス制御は、Oracle Solaris の役割ベースのアクセス制御 (RBAC) 機能と POSIX アクセス権の組み合わせを使用して実装されます。ホスト、アプリケーション、データベース、および SuperCluster 上で実行されている関連サービスをネットワークベースの攻撃から保護する機能も同様に重要です。これを行うには、テナントは、承認されたネットワークサービスのみが実行されていて、着信ネットワーク接続を待機していることを最初に検証するべきです。ネットワーク攻撃対象領域が最小化されたら、テナントは、承認されたネットワークおよびインタフェース上でのみ入接続を待機するように残りのサービスを構成します。この単純なプラクティスにより、Secure Shell などの管理プロトコルに対して管理ネットワーク以外の任意の場所からアクセスできないようになります。

図 6 エンドツーエンドのアクセス制御のサマリー

さらに、テナントは、Oracle Solaris の IP フィルタサービスなどのホストベースのファイアウォールを実装することもできます。ホストベースのファイアウォールは、ネットワークサービスへのアクセスを制御する豊富な機能を備えた方法をホストに提供するため、便利です。たとえば、IP フィルタはステートフルパケットフィルタリング機能をサポートし、IP アドレス、ポート、プロトコル、ネットワークインタフェース、およびトラフィックリダイレクションでパケットをフィルタリングできます。これらの機能は、SuperCluster などの、多くのネットワークインタフェースが動作していてさまざまなインバウンドおよびアウトバウンドのネットワーク通信をサポートするプラットフォームで重要です。

SuperCluster では IP フィルタは、Oracle VM Server for SPARC ドメイン内で構成したり、Oracle Solaris 内から操作したりできます。これにより、ネットワークアクセス制御ポリシーは、データベースサービスが提供される同じ OS コンテナ内で適用されます。マルチテナントシナリオでは、アウトバウンドネットワークアクティビティーの量が最小限になる可能性があり、簡単に分類できるため、特定のネットワークインタフェースと宛先への通信を制限するポリシーを作成できます。その他のすべてのトラフィックは拒否され、インバウンドとアウトバウンドの両方の承認されていない通信をブロックするという「デフォルトの拒否」ポリシーの一部として記録されます。

Oracle End User Security では、テナントは、シングルサインオン (SSO) および集中管理されたユーザーおよび役割管理をサポートするために、アプリケーションとデータベースと既存のアイデンティティー管理サービスと統合できます。具体的には、Oracle End User Security は、(1) データベースユーザーと管理者のプロビジョニングおよびプロビジョニング解除、(2) パスワード管理およびセルフサービスパスワードリセット、および (3) グローバルデータベース役割を使用した承認の管理を集中管理することで役立ちます。Kerberos や PKI といった多要素認証方法を要求する組織は、Oracle Advanced Security を活用できます。

Oracle Exadata Storage Server テクノロジは、それぞれ個別の特権を持つ定義済みのユーザーアカウントセットをサポートします。Oracle Exadata Storage Server 管理を実行する管理者は、これらの事前に定義された役割の 1 つを使用してシステムにアクセスする必要があります。一方、ZFS Storage Appliance は、ローカルとリモートの管理アカウントの作成をサポートします。どちらのアカウントも役割および特権の個々の割り当てをサポートできます。

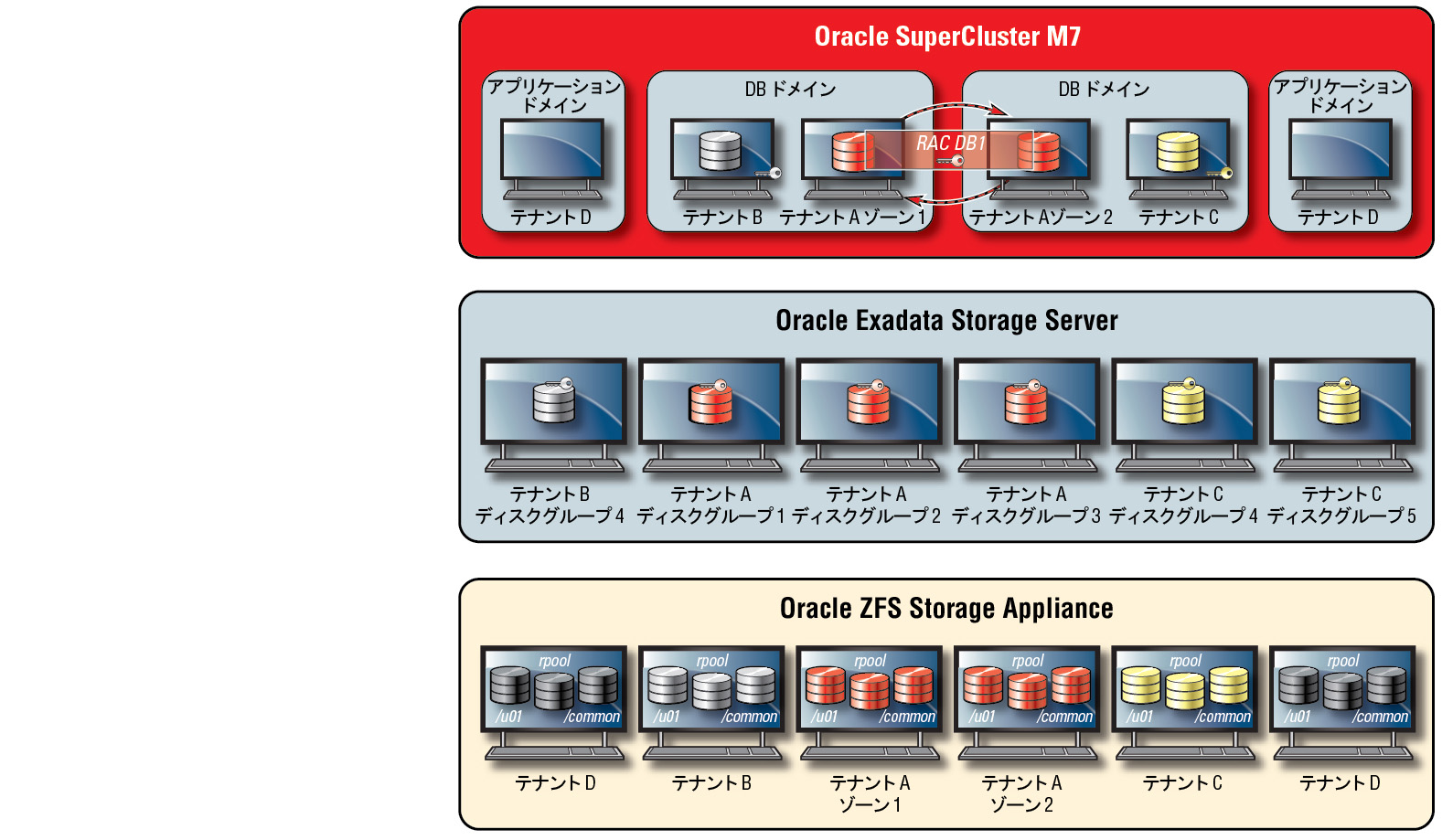

デフォルトでは、SuperCluster で使用される Oracle Exadata Storage Server は、Oracle Automatic Storage Management 機能を使用してデータベースドメインによってアクセスされます。この機能により、クラウドプロバイダは、容量、パフォーマンス、および可用性の要件を満たせるテナントごとに異なるディスクグループを作成できます。アクセス制御に関して Oracle Automatic Storage Management は、オープンなセキュリティー、Oracle Automatic Storage Management でスコープ指定されたセキュリティー、データベースでスコープ指定されたセキュリティーの 3 つのアクセス制御モードをサポートします。

マルチテナントシナリオでは、もっともきめ細かいレベルのアクセス制御を提供するため、データベースにスコープ指定されたセキュリティーが推奨されます。このモードでは、単一のデータベースのみがアクセスできるようにディスクグループを構成できます。具体的には、データベース管理者とユーザーの両方に対して、アクセス特権を持っている情報が格納されているグリッドディスクのみにアクセスを制限できることを意味します。個々のデータベースが異なる組織またはテナントをサポートしている可能性があるデータベース統合シナリオでは、各テナントが専用のストレージのみにアクセスして操作できることが重要です。特に、前述の作業負荷とデータベースの分離方針と組み合わせると、テナントは個々のデータベースへのアクセスを実質的にコンパートメント化できます。

データベースにスコープ指定されたセキュリティーは、Oracle ASM グリッドディスクへのアクセスを制限するための有効なツールです。この図は、Oracle ASM にスコープ指定されたセキュリティーと ZFS セキュリティーを示します。SuperCluster プラットフォーム上に多数の Oracle Database インスタンスが配備されている状況では、テナントごとの Oracle ASM にスコープ指定されたセキュリティー方針は、作成、割り当て、および管理される鍵の数が大幅に削減されるため、より意味があります。さらに、データベースにスコープ指定されたセキュリティーではデータベースごとに個別のディスクグループを作成する必要があるため、このアプローチによって、Exadata Storage Server 上に作成する必要がある個別のグリッドディスクの数が大幅に削減されます。

図 7 テナントごとの Oracle ASM にスコープ指定されたセキュリティー

SuperCluster では Oracle Solaris データリンク保護を利用して、悪意のあるテナント仮想マシンによってネットワークに発生する可能性のある損害を回避しようとします。この統合された Oracle Solaris 機能では、IP および MAC アドレススプーフィングや L2 フレームスプーフィング (たとえば Bridge Protocol Data Unit 攻撃) といった基本的な脅威に対する保護を提供します。Oracle Solaris データリンク保護は、マルチテナント環境内に配備されているすべての Oracle Solaris 非大域ゾーンに個別に適用する必要があります。

個々のテナントは Exadata Storage Server に対して管理またはホストレベルのアクセスを必要としてはならないため、そのようなアクセスは制限することを強くお勧めします。Exadata Storage Server は、SuperCluster データベースドメイン (クラウドプロバイダによって運用) からのアクセスは引き続き許可しながら、テナントの非大域ゾーンおよびデータベース I/O ドメインに関する直接アクセスは防止するように構成されるべきです。これにより、Exadata Storage Server は管理ネットワーク上の信頼できる場所からのみ管理できるようになります。

テナントのセキュリティー構成が定義および実装されたら、サービスプロバイダは、テナント固有の大域ゾーンおよび非大域ゾーンを読み取り専用環境として不変であるように構成するための追加の手順を検討できます。不変ゾーンは、テナントが独自のサービスを運用する可能性のある、回復性があり統合性の高い運用環境を作成します。Oracle Solaris 本来のセキュリティー機能を基にしているため、不変ゾーンでは、クラウドサービスプロバイダによる介入がないと、一部 (またはすべて) の OS ディレクトリおよびファイルを変更できません。このような読み取り専用の状態を適用すると、未承認の変更を回避したり、さらに強力な変更管理の手順を推進したり、カーネルベースとユーザーベースの両方のマルウェアの侵入を抑止したりできます。