セキュアな分離

SuperCluster M7 は、セキュリティーおよび保証の要件に基づいてクラウドプロバイダが選択できるさまざまな分離方針をサポートしています。この柔軟性により、クラウドプロバイダはその業務に合わせてカスタマイズされたセキュアなマルチテナントアーキテクチャーを作成できます。

SuperCluster M7 は、数多くのワークロード分離方針をサポートし、それぞれ独自に一意となる一連の機能をサポートしています。各実装方針は独立して使用できますが、ハイブリッドなアプローチで一緒に使用することもできるため、クラウドプロバイダはセキュリティー、パフォーマンス、可用性の要件、およびその他の要件のバランスを一層効果的にできるようにアーキテクチャーを配備できます。

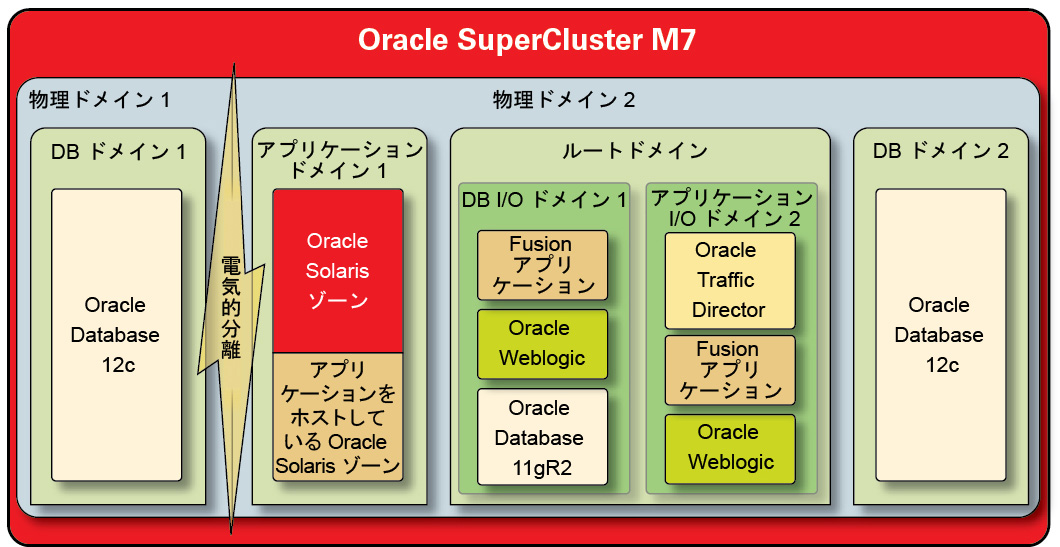

図 1 動的なテナント構成によるセキュアな分離

クラウドプロバイダは、テナントホストが物理的にほかの作業負荷から分離される必要があるアプリケーションとデータベースを実行している状況で、物理ドメイン (PDomain とも呼ばれる) を使用できます。組織にとっての重大度、含まれる情報の機密性、コンプライアンス義務のために、または単にデータベースやアプリケーションの作業負荷によって物理システム全体のリソースをフルに利用するために、配備には専用の物理リソースが必要になることがあります。

ハイパーバイザが調停する分離を必要とする組織では、アプリケーションやデータベースのインスタンスを分離する仮想環境を作成するために、Oracle VM Server for SPARC ドメイン (専用ドメインと呼ばれます) が使用されます。SuperCluster インストールの一部として作成される専用ドメインは、それぞれ独自で一意のインスタンスの Oracle Solaris OS を実行します。物理リソースへのアクセスは、SPARC プロセッサに組み込まれたハードウェア支援ハイパーバイザによって調停されます。

さらに、SuperCluster では、ルートドメインと呼ばれる追加のドメインを作成して、シングルルート I/O 仮想化 (SR-IOV) テクノロジを利用できます。ルートドメインは、1 つまたは 2 つの IB HCA および 10 GbE NIC を持ちます。ルートドメインの上に、I/O ドメインと呼ばれる追加のドメインを動的に作成できます。SuperCluster M7 には、それらを作成および管理するブラウザベースのツールが含まれています。

ただし、これらの各ドメイン内では、クラウドコンシューマテナントは Oracle Solaris ゾーンテクノロジを活用して、追加の分離された環境を作成できます。ゾーンを使用して、アプリケーションやデータベースのインスタンスの個々のインスタンス、またはアプリケーションやデータベースのグループを、単一の OS カーネルの上で一括して実行される 1 つ以上の仮想化コンテナに配備できます。仮想化に対するこの軽量アプローチは、配備されるサービスに関する強力なセキュリティー境界を作成するために使用されます。

SuperCluster 上の複数のアプリケーションやデータベースをホストしているテナントは、クラウドインフラストラクチャーのニーズに合わせて柔軟性と回復性を備えたアーキテクチャーを作成するために、Oracle Solaris ゾーン、I/O ドメイン、および専用ドメインに基づいて分離方針の組み合わせを使用するハイブリッドアプローチを採用することもできます。仮想化オプションのホストでは、SuperCluster はクラウドにホストされるテナントをハードウェア層でセキュアに分離でき、実行時環境での強化されたセキュリティーとさらなる分離のために Oracle Solaris ゾーンを提供します。

個々のアプリケーション、データベース、ユーザー、プロセスがホスト OS 上で適切に分離されたことを確認することは、よい最初の手順です。ただし、SuperCluster で使用される 3 つのプライマリネットワークと、ネットワーク分離機能およびネットワーク上を流れる通信を保護する方法を考慮することも同様に重要です。

-

10 GbE クライアントアクセスネットワーク

-

プライベート IB サービスネットワーク

-

管理ネットワーク

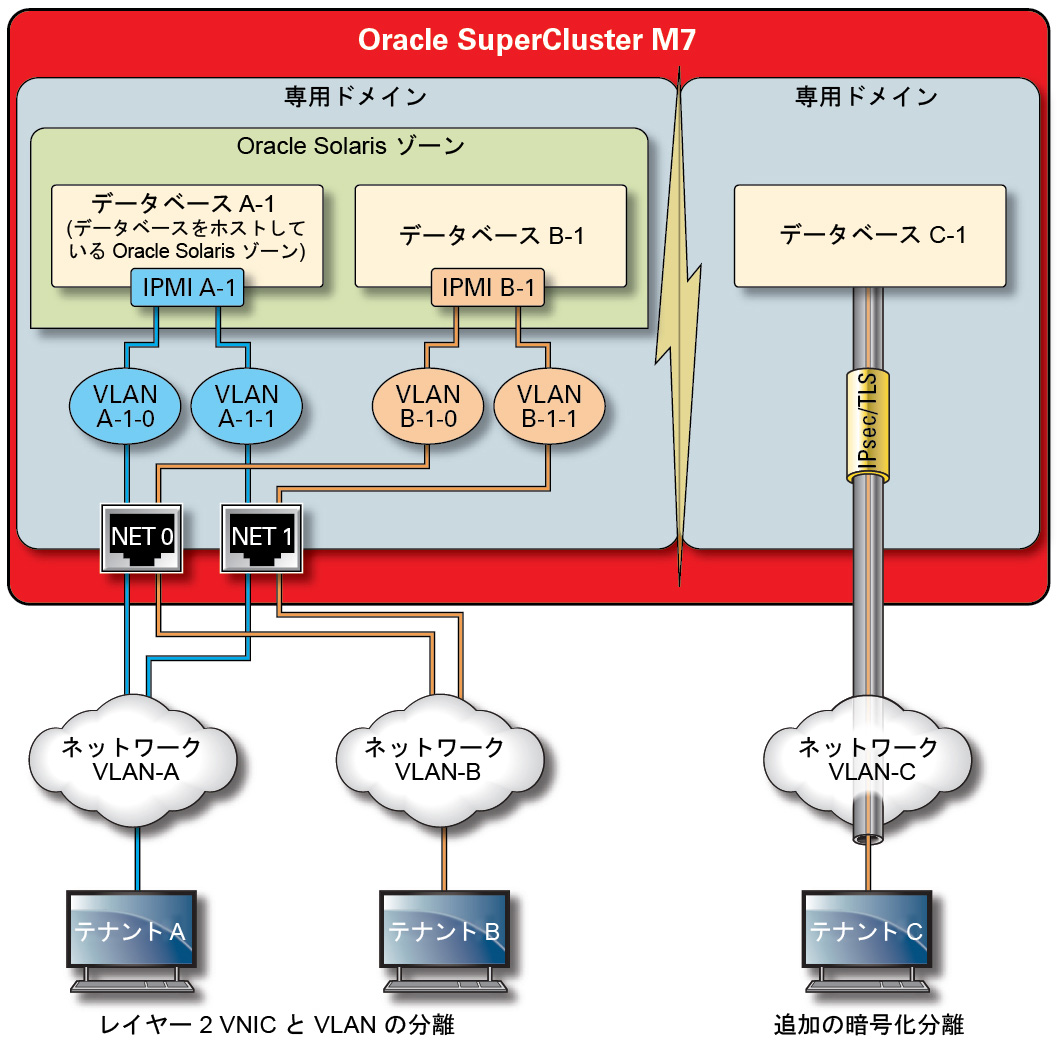

SuperCluster クライアントアクセスネットワーク上を流れるネットワークトラフィックは、さまざまな手法を使用して分離できます。この図では、4 つのデータベースインスタンスが 3 つの異なる仮想 LAN (VLAN) 上で動作するように構成されている可能性のある構成の 1 つを示しています。VLAN を使用するように SuperCluster のネットワークインタフェースを構成することによって、Oracle VM Server for SPARC 専用ドメイン間および Oracle Solaris ゾーン間で、ネットワークトラフィックを分離できます。

図 2 クライアントアクセスネットワーク上でのセキュアなネットワーク分離

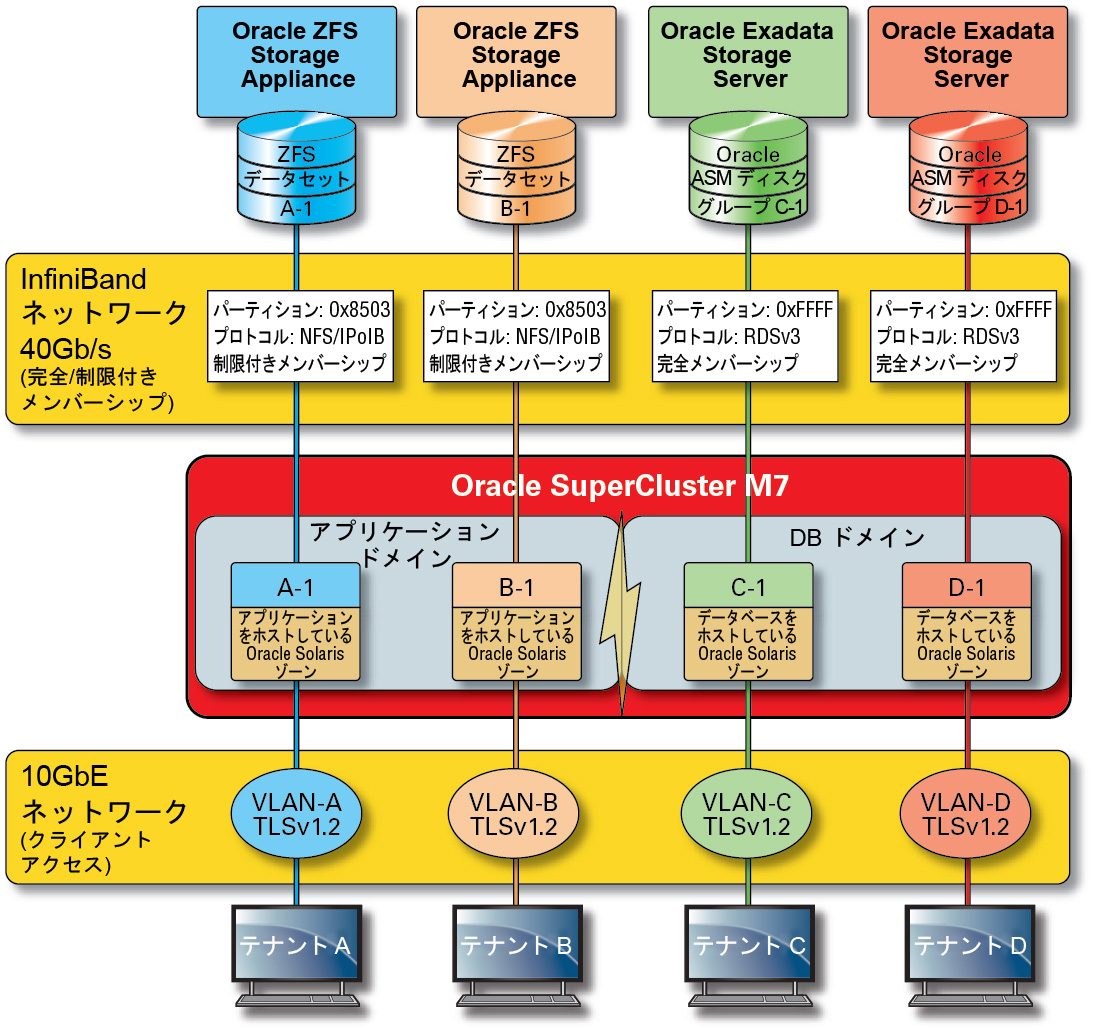

SuperCluster には、Exadata ストレージサーバーと ZFS Storage Appliance 上に格納されている情報にアクセスするため、およびクラスタ化および高可用性に必要な内部通信を実行するために、データベースインスタンスによって使用されるプライベート IB ネットワークが含まれています。この図は、SuperCluster M7 上のセキュアなネットワーク分離を示しています。

図 3 40 Gbs IB ネットワーク上でのセキュアなネットワーク分離

デフォルトでは、SuperCluster IB ネットワークは、インストールおよび構成中に 6 つのパーティションに分割されます。デフォルトのパーティションを変更することはできませんが、Oracle では IB ネットワークのさらなるセグメントが必要な状況での追加の専用パーティションの作成と使用をサポートしています。さらに、IB ネットワークでは、制限と完全の両方のパーティションメンバーシップの概念をサポートしています。制限メンバーは完全メンバーのみと通信できるのに対し、完全メンバーはパーティション上のすべてのノードと通信できます。アプリケーション I/O ドメインおよび Oracle Solaris 11 ゾーンは、それぞれの IB パーティションの制限メンバーとして構成できます。これにより、その同じパーティションに存在する可能性があるその他の制限メンバーシップノードではなく完全メンバーとして構成されている ZFS Storage Appliance のみと通信できることが保証されます。

SuperCluster には、すべてのコアコンポーネントを管理およびモニターできるように使用される専用の管理ネットワークも含まれます。この方針により、機密性の高い管理およびモニタリング機能を、クライアントリクエストを処理するために使用されるネットワークパスから分離できます。管理機能をこの管理ネットワークに分離することで、SuperCluster は、クライアントアクセスおよび IB ネットワークを介して公開されるネットワーク攻撃対象領域をさらに削減できます。クラウドプロバイダはこの推奨プラクティスに従い、管理、モニタリング、および関連する機能を分離してそれらが管理ネットワークからのみアクセスできるようにすることを強くお勧めします。