データ保護

クラウドプロバイダにとって、データ保護はセキュリティー戦略の核心です。プライバシとコンプライアンス義務の重要性を考えると、マルチテナントアーキテクチャーを検討する組織は、データベースを出入りする情報を保護するために暗号化の使用を強く検討するべきです。データ保護には暗号化サービスの使用がシステム上適用されるため、情報がネットワークを流れるときとディスク上に存在するときに情報の機密性と整合性が保証されます。

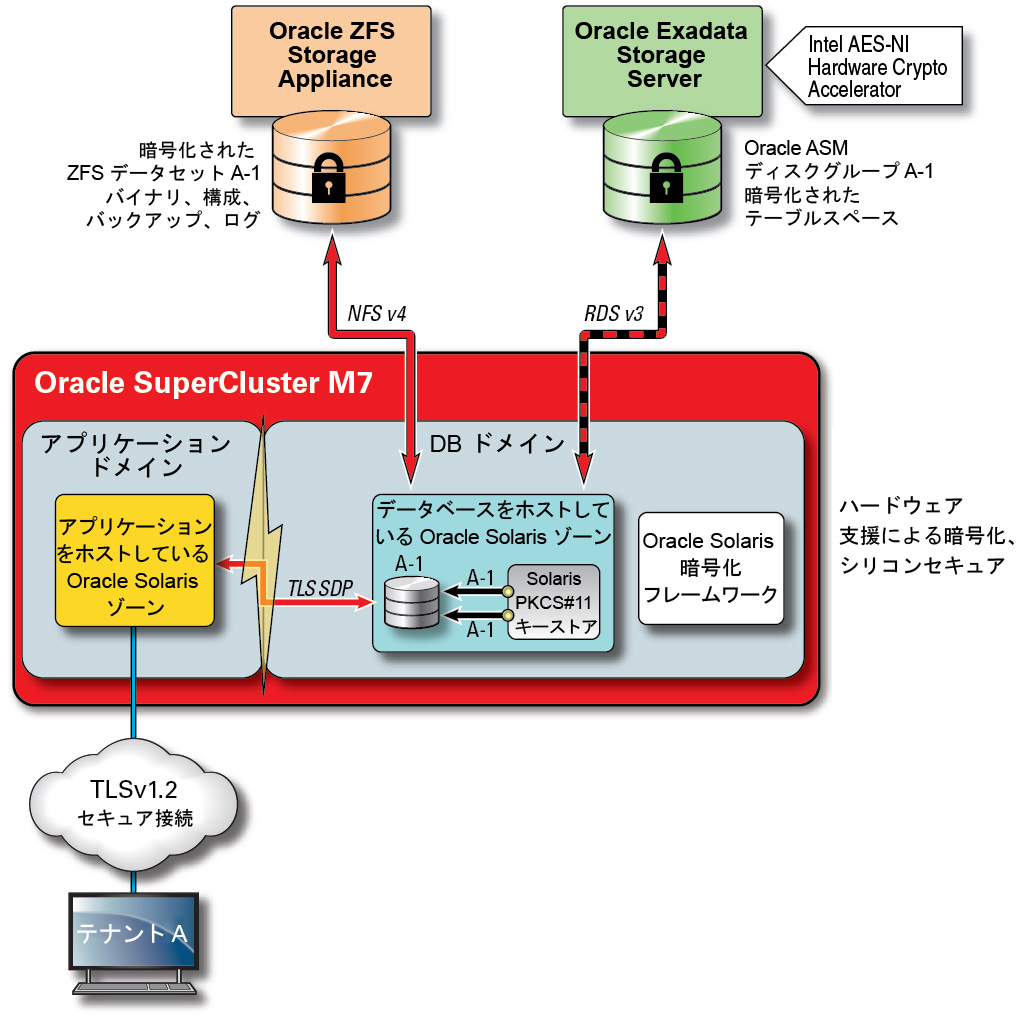

セキュリティーが重要な IT 環境のデータ保護ニーズを満たすため、SuperCluster の SPARC M7 プロセッサはハードウェア支援の高パフォーマンス暗号化を容易にします。SPARC M7 プロセッサは、メモリースクラップ、サイレントメモリー破壊、バッファーオーバーラン、および関連攻撃などの悪質なアプリケーションレベルの攻撃を確実に防止するための Silicon Secured Memory テクノロジも採用しています。

図 4 ハードウェア支援暗号化アクセラレーションとメモリー侵入保護によって提供されるデータ保護

セキュアなマルチテナントアーキテクチャーでは、データ保護がアーキテクチャーのほぼあらゆる側面に影響を与えるため、SuperCluster とそのサポートするソフトウェアにより、組織ではパフォーマンスを犠牲にする必要なしにセキュリティーとコンプライアンスの目標を満たすことができます。SuperCluster は、暗号化操作を加速したりメモリー侵入保護を保証したりしながらパフォーマンスに影響を与ないようにするために SPARC M7 プロセッサに搭載された、コア上の暗号化命令と Silicon Secured Memory 機能を利用します。これらの機能により、暗号化のパフォーマンスが向上され、メモリー侵入検査が提供されます。また、多くの計算リソースをテナントの作業負荷の処理に特化させることができるため、全体のパフォーマンスを向上させます。

SPARC プロセッサでは、16 を超える業界標準暗号化アルゴリズムのハードウェア支援暗号化アクセラレーションをサポートできます。これらのアルゴリズムを組み合わせることで、公開鍵暗号化、対称鍵暗号化、乱数生成、デジタル署名とメッセージダイジェストの計算と検証を含むほとんどの最新の暗号化ニーズをサポートします。さらに OS レベルでは、Secure Shell、IPSec/IKE、暗号化された ZFS データセットを含むほとんどのコアサービスに対して、デフォルトで暗号化ハードウェアアクセラレーションが有効になっています。

Oracle Database および Oracle Fusion Middleware は、SuperCluster によって使用される Oracle Solaris OS および SPARC プロセッサを自動的に識別します。これにより、データベースとミドルウェアは、TLS、WS-Security、およびテーブルスペースの暗号化操作に対して、プラットフォームのハードウェア暗号化アクセラレーション機能を自動的に使用します。また、メモリー保護のために Silicon Secured Memory 機能を使用でき、エンドユーザーの構成を必要としなくてもアプリケーションデータの整合性を保証します。IB ネットワーク上を流れるテナント固有のゾーン間 IP ベース通信の機密性をおよび整合性を保護するために、IPSec (IP セキュリティー) および IKE (インターネット鍵交換) を使用します。

暗号化のどのような議論も、暗号化鍵の管理方法を議論しなくては不完全です。特にサービスの大規模なコレクションに対する暗号化鍵の生成および管理は、従来、組織にとって大きな課題であり、クラウドベースのマルチテナント環境の場合、この課題は一層大きなものになります。SuperCluster では、ZFS データセット暗号化および Oracle Database Transparent Data Encryption は Oracle Solaris PKCS #11 キーストアを活用して、マスター鍵をセキュアに保護できます。Oracle Solaris PKCS #11 キーストアを使用すると、任意のマスター鍵操作に対して、SPARC ハードウェア支援暗号化アクセラレーションが自動的に使用されます。これにより、SuperCluster は、ZFS データセットの暗号化、Oracle Database テーブルスペースの暗号化、暗号化データベースのバックアップ (Oracle Recovery Manager [Oracle RMAN] を使用)、暗号化データベースのエクスポート (Oracle Database のデータポンプ機能を使用)、および Redo ログ (Oracle Active Data Guard を使用) に関連する暗号化および復号化操作のパフォーマンスを大幅に向上できます。

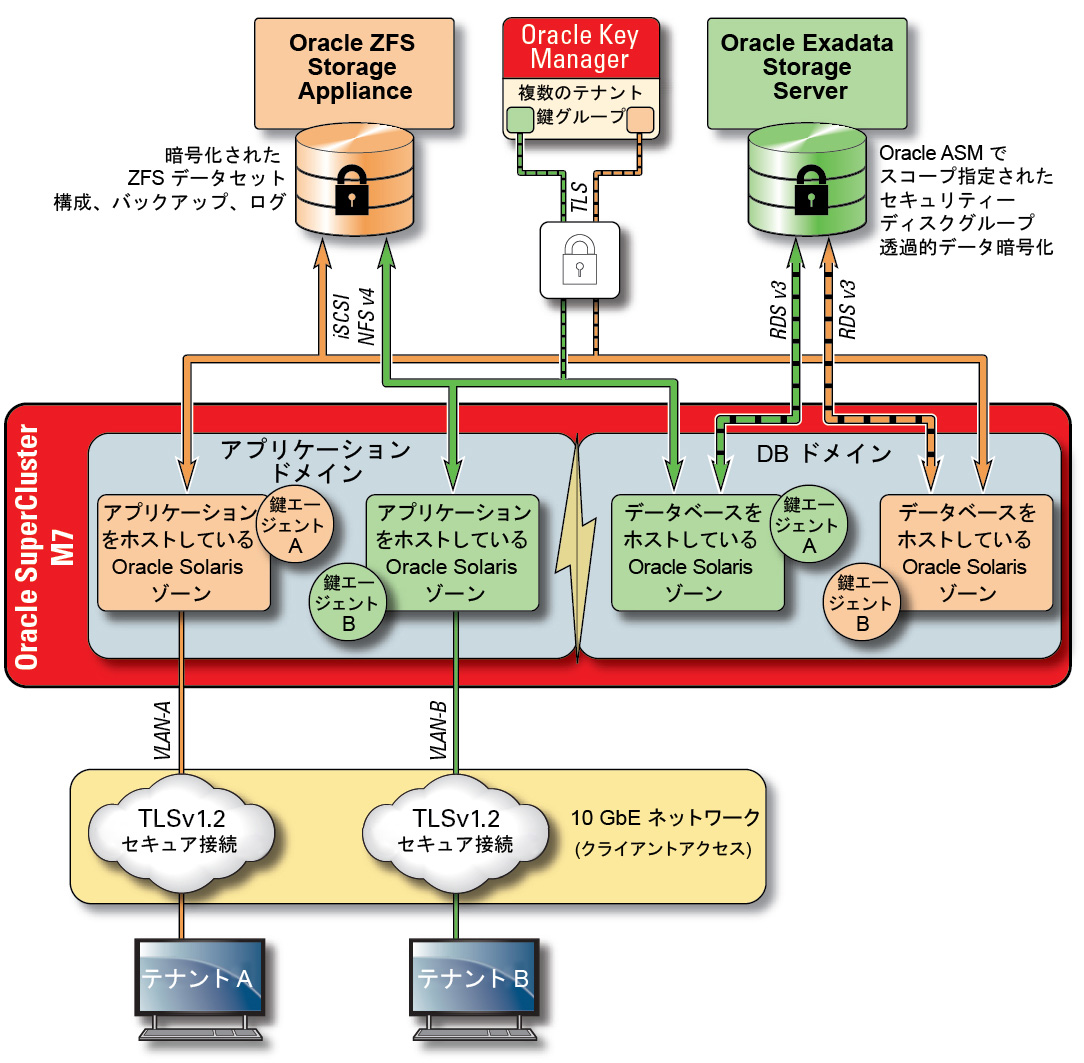

共有ウォレットアプローチを使用するテナントは、ZFS Storage Appliance を利用してクラスタ内のすべてのノードで共有できるディレクトリを作成します。共有された集中管理型キーストアを使用すると、鍵はクラスタ内の各ノード間で同期されるため、テナントは Oracle Real Application Clusters (Oracle RAC) などのクラスタ化データベースアーキテクチャーで鍵を適切に管理、保守、交換できます。

図 5 Oracle Key Manager を使用するマルチテナント鍵管理シナリオでのデータ保護

クラウドベースのマルチテナント環境における複数のホストやアプリケーションに関連した鍵管理の複雑さや問題に対処するため、管理ネットワークに統合されたアプライアンスとしてオプションの Oracle Key Manager を使用します。Oracle Key Manager は、Oracle Database、Oracle Fusion アプリケーション、Oracle Solaris、および ZFS Storage Appliance によって使用される暗号化鍵へのアクセスを集中的に承認、セキュリティー保護、および管理します。Oracle Key Manager は、Oracle の StorageTek 暗号化テープドライブもサポートします。ZFS データセット (ファイルシステム) レベルで暗号化ポリシーおよび鍵管理を設定することで、鍵の破棄を通じたテナントファイルシステムの削除保証を提供します。

Oracle Key Manager は、ライフサイクル鍵管理操作を信頼できる鍵ストレージをサポートする完全な鍵管理アプライアンスです。Oracle の追加の Sun Crypto Accelerator 6000 PCIe Card を使用して構成されている場合、Oracle Key Manager は AES 256 ビット暗号化鍵の FIPS 140-2 レベル 3 認証鍵ストレージ、および FIPS 186-2 準拠乱数生成を提供します。SuperCluster 内では、アプリケーション、データベース、および暗号化 ZFS データセットに関連する鍵の管理で Oracle Key Manager を使用するように、大域ゾーンおよび非大域ゾーンを含むすべてのデータベースおよびアプリケーションドメインを構成できます。実際には、Oracle Key Manager は個々または複数のデータベースインスタンス、Oracle RAC、Oracle Active Data Guard、Oracle RMAN、および Oracle Database のデータポンプ機能に関連する鍵管理操作をサポートできます。

最後に、Oracle Key Manager によって適用される役割を分離することで、各テナントはその暗号化鍵の詳細な制御を維持でき、鍵管理操作に一貫した可視性が得られます。情報の保護に鍵が重要であることを考えると、鍵がその有効期間を通じて適切に保護されるように、テナントは役割ベースのアクセス制御と監査の必要なレベルを実装することが重要です。