Formation d'une équipe chargée de l'installation de Trusted Extensions

Une équipe de deux personnes configure le logiciel. Le processus de configuration fait l'objet d'un contrôle.

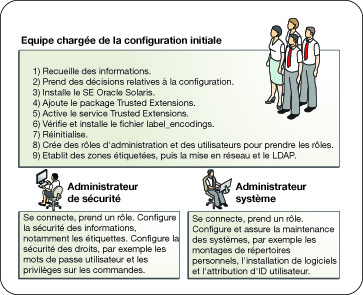

Deux personnes se trouvent sur l'ordinateur lorsque le logiciel est activé. Très tôt dans le processus de configuration, cette équipe crée des rôles d'administration et des utilisateurs de confiance qui peuvent les assumer. L'équipe configure également un audit en vue d'auditer les événements exécutés par les rôles. Une fois les rôles assignés à des utilisateurs, et une fois l'ordinateur réinitialisé, les utilisateurs se connectent et prennent un rôle d'administration. Le logiciel applique la division des tâches par rôle. La piste d'audit fournit un enregistrement de la procédure de configuration. Pour une illustration du processus de configuration sécurisé, reportez-vous à la Figure 1–1.

Une seule personne active et configure le logiciel en assumant le rôle approprié. Le processus de configuration fait l'objet d'un contrôle.

Plus tôt dans le processus de configuration, le rôle root crée des rôles supplémentaires. Le rôle root configure également l'audit en vue de vérifier les événements exécutés par les rôles. Une fois que ces rôles supplémentaires ont été affectés à l'utilisateur initial et que l'ordinateur a été réinitialisé, l'utilisateur se connecte et prend le rôle approprié à la tâche en cours. La piste d'audit fournit un enregistrement de la procédure de configuration.

Une seule personne active et configure le logiciel en assumant le rôle root. Le processus de configuration ne fait pas l'objet d'un contrôle.

En utilisant cette stratégie, aucun enregistrement relatif au processus de configuration n'est conservé.

L'équipe chargée de la configuration initiale remplace le rôle root par un utilisateur.

Aucun enregistrement n'est conservé dans le logiciel du nom de l'utilisateur agissant en tant que root. Cette configuration peut être requise pour l'administration à distance d'un écouteur.

La section suivante décrit des stratégies de configuration, de la plus sûre à la moins sûre :

La figure suivante illustre la séparation des tâches en fonction des rôles. L'administrateur de sécurité configure notamment l'audit, protège les systèmes de fichiers, définit la stratégie en matière de périphériques, détermine les programmes nécessitant des privilèges pour leur bonne exécution et protège les utilisateurs. L'administrateur système partage et monte les systèmes de fichiers, installe les packages de logiciels et crée des utilisateurs, entre autres tâches.

Figure 1-1 Administration d'un système Trusted Extensions : séparation des tâches en fonction du rôle de l'utilisateur