Trusted Extensions のインストールチームの結成

2 人のチームでソフトウェアを構成します。構成プロセスは監査されます。

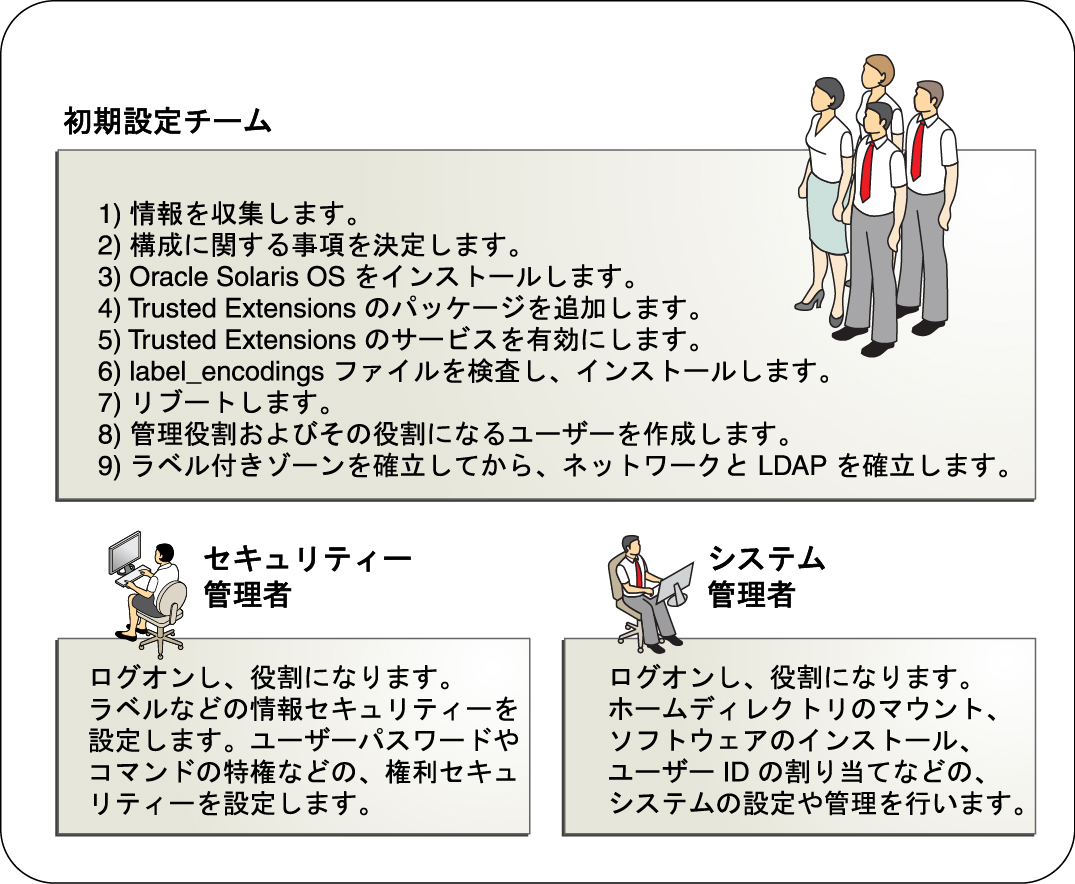

ソフトウェアを有効化するとき、2 人でコンピュータに向かいます。構成プロセスの初期に、このチームは管理役割、およびそれらの役割になれる信頼できるユーザーを作成します。チームは、役割によって実行されるイベントを監査するための監査も設定します。ユーザーに役割が割り当てられ、コンピュータがリブートされたあと、ユーザーはログインし、管理役割になります。このソフトウェアが役割によるタスク区分を実施します。監査証跡が構成プロセスの記録を提供します。安全な構成プロセスの図解については、Figure 1–1 を参照してください。

1 人が適切な役割になり、ソフトウェアを有効化および構成します。構成プロセスは監査されます。

構成プロセスの初期段階で、root 役割が追加の役割を作成します。root 役割は、役割によって実行されるイベントを監査するための監査も設定します。これらの追加の役割が最初のユーザーに割り当てられ、コンピュータがリブートされたあと、ユーザーはログインし、現在のタスクに適した役割になります。監査証跡が構成プロセスの記録を提供します。

1 人が root 役割になり、ソフトウェアを有効化および構成します。構成プロセスは監査されません。

このストラテジでは、構成プロセスは記録されません。

初期設定チームが root 役割をユーザーに変更します。

このソフトウェアには、root として作業しているユーザーの名前に関するレコードは一切保持されません。この設定は、ヘッドレスシステムのリモート管理で必要になる可能性があります。

次に、もっとも安全な構成ストラテジから順に示します。

役割によるタスク区分を次の図に示します。セキュリティー管理者は、特に、監査の構成、ファイルシステムの保護、デバイスポリシーの設定、実行権を必要とするプログラムの決定、およびユーザーの保護などのタスクを担当します。システム管理者は、特に、ファイルシステムの共有とマウント、ソフトウェアパッケージのインストール、およびユーザーの作成などのタスクを担当します。

図 1-1 Trusted Extensions システムの管理: 役割によるタスク区分