Configuration d'un contrôleur EVS

Vous ne devez configurer qu'un seul noeud de calcul EVS en tant que contrôleur EVS sur votre réseau puis paramétrer le contrôleur EVS sur chaque noeud afin que les noeuds EVS puissent communiquer avec le contrôleur EVS. Cependant, vous avez besoin de définir les propriétés du contrôleur EVS une seule fois à partir d'un noeud quelconque qui peut comminuquer avec le contrôleur EVS. Utilisez la commande evsadm set-controlproppermettant de définir les propriétés du EVS contrôleur. Pour plus d'informations, reportez-vous à la section Configuration d'un contrôleur EVS.

Vous pouvez également réinitialiser les propriétés d'un contrôleur EVS. L'Example 6–2 décrit la réinitialisation d'une propriété d'un contrôleur EVS. Pour plus d'informations sur le contrôleur EVS et ses propriétés, reportez-vous à la section Contrôleur EVS.

Pour simplifier la configuration d'un commutateur virtuel élastique, vous devez vous connecter en tant que evsuser. Lorsque vous installez le package EVS obligatoire (service/network/evs), un utilisateur spécial, evsuser, est créé et le profil de droits d'administration de commutateur virtuel élastique lui est attribué. Ce profil contient toutes les autorisations et tous les privilèges nécessaires pour effectuer des opérations EVS. Pour utiliser evsuser, vous devez définir la propriété controller comme suit :

# evsadm set-prop -p controller=ssh://evsuser@evs-controller-hostname-or-IP-address

En outre, vous devez configurer l'authentification SSH à l'aide de la clé publique prépartagée entre l'hôte sur lequel vous exécutez la commande evsadm et le contrôleur EVS.

Remarque - Pour effectuer les opérations EVS, vous devez être superutilisateur ou avoir un rôle incluant le profil de droits d'administration des commutateurs virtuels élastiques. Pour plus d'informations, reportez-vous à Exigences de sécurité pour l'utilisation d'EVS.

Configuration de l'authentification SSH

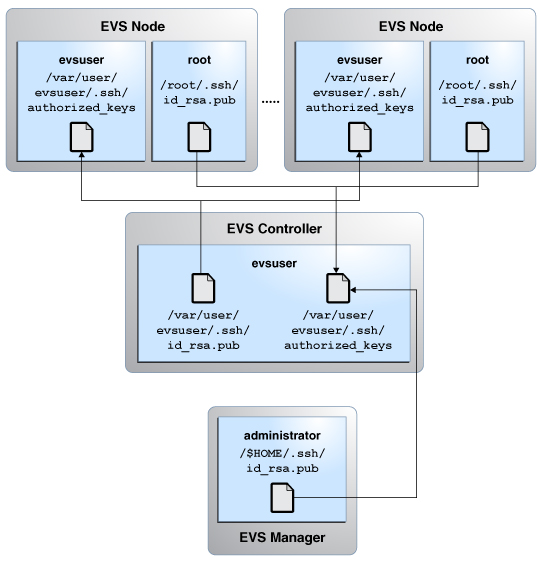

Vous avez besoin de l'authentification SSH avec la clé publique prépartagée pour que la commande evsadm puisse communiquer avec le contrôleur EVS de manière non interactive et sécurisée. Vous devez configurer l'authentification SSH à l'aide de la clé publique prépartagée pour evsuser entre les composants suivants de la configuration d'EVS :

-

Gestionnaire EVS et contrôleur EVS : ajoutez la clé publique de l'administrateur ou de l'utilisateur en exécutant la commande evsadm sur le gestionnaire EVS dans le fichier /var/user/evsuser/.ssh/authorized_keys sur le contrôleur EVS.

-

Noeuds EVS et contrôleur EVS : ajoutez la clé publique de l'utilisateur root sur chaque noeud EVS dans le fichier /var/user/evsuser/.ssh/authorized_keys sur le contrôleur EVS. Vous devez ajouter ces clés publiques car le démon zoneadmd s'exécute en tant que root. Ce démon se connecte au contrôleur VNIC et récupère les informations de configuration pour la ressource anet VNIC. Pour plus d'informations, reportez-vous à la page de manuel zoneadmd(1M).

-

Contrôleur EVS et noeuds EVS : ajoutez la clé publique d'evsuser sur le contrôleur EVS dans le fichier /var/user/evsuser/.ssh/authorized_keys sur chaque noeud EVS lorsque le contrôleur EVS communique avec chaque noeud EVS pour définir les propriétés de VPort.

La figure suivante illustre la configuration de l'authentification SSH entre les composants EVS.

Figure 6-1 Authentification SSH dans la configuration EVS

Après avoir configuré l'authentification SSH, vous devez indiquer le contrôleur EVS. On suppose que la propriété controller est définie sur ssh://evsuser@evs-controller.example.com sur les noeuds EVS, le gestionnaire EVS et le contrôleur EVS.

Les procédures suivantes montrent comment configurer l'authentification SSH.

Configuration de l'authentification SSH entre un noeud EVS et le contrôleur EVS

-

Connectez-vous en tant qu'administrateur.

Pour plus d'informations, reportez-vous à la section A l’aide de vos droits administratifs attribués du manuel Sécurisation des utilisateurs et des processus dans Oracle Solaris 11.2 .

-

Générez une paire de clés RSA dans le noeud EVS.

evs-node# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1d:17:04:7d:bf root@evs-node

- Copiez la clé publique à partir du fichier /root/.ssh/id_rsa.pub dans le noeud EVS vers le fichier /var/user/evsuser/.ssh/authorized_keys dans le contrôleur EVS.

-

Connectez-vous au EVS à partir du contrôleur en tant que noeud evsuser pour vérifier si le EVS vous configurez l'authentification SSH.

evs-node# ssh evsuser@evs-controller The authenticity of host 'evs-controller (192.168.100.10)' can't be established. RSA key fingerprint is 73:66:81:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-controller' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:36:28 2014 from evs-controller Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-controller$

La sortie indique que vous pouvez vous connecter au contrôleur en tant que EVS evsuser EVS sans un mot de passe à partir du noeud.

Configuration de l'authentification SSH entre le gestionnaire EVS et le contrôleur EVS

-

Connectez-vous en tant qu'administrateur.

Pour plus d'informations, reportez-vous à la section A l’aide de vos droits administratifs attribués du manuel Sécurisation des utilisateurs et des processus dans Oracle Solaris 11.2 .

-

Générez une paire de clés RSA dans le gestionnaire EVS.

evs-manager# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1d:17:04:7e:bf root@evs-manager

- Copiez la clé publique à partir du fichier /root/.ssh/id_rsa.pub dans le gestionnaire EVS dans le fichier /var/user/evsuser/.ssh/authorized_keys dans le contrôleur EVS.

-

Connectez-vous au EVS à partir du contrôleur en tant que gestionnaire evsuser pour vérifier si le EVS vous configurez l'authentification SSH.

evs-manager# ssh evsuser@evs-controller The authenticity of host 'evs-controller (192.168.100.10)' can't be established. RSA key fingerprint is 73:66:81:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-controller' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:38:28 2014 from evs-controller Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-controller$

La sortie indique que vous pouvez vous connecter au contrôleur en tant que EVS un mot de passe à partir du evsuser EVS sans responsable.

Configuration de l'authentification SSH entre le contrôleur EVS et un noeud EVS

-

Connectez-vous en tant qu'administrateur.

Pour plus d'informations, reportez-vous à la section A l’aide de vos droits administratifs attribués du manuel Sécurisation des utilisateurs et des processus dans Oracle Solaris 11.2 .

-

Connectez-vous en tant qu'utilisateur evsuser dans le contrôleur EVS.

evs-controller# su - evsuser

Pour plus d'informations, reportez-vous à la section A l’aide de vos droits administratifs attribués du manuel Sécurisation des utilisateurs et des processus dans Oracle Solaris 11.2 .

-

Générez une paire de clés RSA dans le contrôleur EVS pour evsuser.

evsuser@evs-controller$ ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/var/user/evsuser/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /var/user/evsuser/.ssh/id_rsa. Your public key has been saved in /var/user/evsuser/.ssh/id_rsa.pub. The key fingerprint is: a0:64:de:3d:c8:26:59:cb:4a:46:b9:1e:17:04:7d:bf evsuser@evs-controller

- Copiez la clé publique à partir du fichier /var/user/evsuser/.ssh/id_rsa.pub dans le contrôleur EVS vers le fichier /var/user/evsuser/.ssh/authorized_keys dans le noeud EVS.

-

Connectez-vous au noeud EVS comme evsuser à partir du contrôleur EVS pour vérifier si l'authentification SSH est configurée.

evsuser@evs-controller$ ssh evsuser@evs-node The authenticity of host 'evs-node (192.168.100.20)' can't be established. RSA key fingerprint is 73:66:89:15:0d:49:46:e0:1d:73:32:77:4f:7c:24:a5. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'evs-node' (RSA) to the list of known hosts. Last login: Wed Jun 11 14:40:28 2014 from evs-node Oracle Corporation SunOS 5.11 11.2 April 2014 evsuser@evs-node$

La sortie indique que vous pouvez vous connecter au noeud en tant que EVS evsuser EVS sans un mot de passe à partir du contrôleur.

Mise en garde - Si vous ne configurez pas de EVS l'authentification lors de la configuration SSH, la commande ne peut pas communiquer avec le contrôleur de manière non interactive EVS et en toute sécurité. evsadm

Configuration d'un contrôleur EVS

Avant de commencer

Configurez l'authentification SSH avec les clés prépartagées entre l'hôte sur lequel vous exécutez la commande evsadm et le contrôleur EVS.

-

Connectez-vous en tant qu'administrateur ou utilisateur portant le profil de droits d'administration de commutateur virtuel élastique.

Pour plus d'informations, reportez-vous à la section A l’aide de vos droits administratifs attribués du manuel Sécurisation des utilisateurs et des processus dans Oracle Solaris 11.2 .

-

Définissez le contrôleur EVS.

# evsadm set-prop -p controller=[value[...,]]

Cette commande définit les valeurs de la propriété associée à l'hôte sur lequel la commande est exécutée. La seule propriété prise en charge est le controller qui peut se présenter sous la forme suivante : ssh://[user@]evs-controller-host-name ou ssh://[user@]evs-controller-IP-address.

- (Facultatif)

Affichez l'emplacement configuré EVS contrôleur.

# evsadm show-prop [[-c] -o field[,...]] [-p controller[,...]]

Pour plus d'informations, reportez-vous à Affichage de la EVS Controller. Affichage du contrôleur EVS

-

Définissez les propriétés du contrôleur EVS.

# evsadm set-controlprop [-h host] -p prop=[value[...,]]

Pour plus d'informations, reportez-vous à la section Setting Properties pour obtenir un EVS Controller. Définition des propriétés d'un contrôleur EVS

- (Facultatif)

Affichez les propriétés d'un EVS contrôleur.

# evsadm show-controlprop [[-c] -o field[,...]] [-p prop[,...]]

Pour plus d'informations, reportez-vous à Affichage des propriétés d'un tableau EVS Controller. Affichage des propriétés d'un contrôleur EVS

L'exemple suivant montre comment configurer l'hôtes11-server comme contrôleur EVS dont les segments L2 sont créés à l'aide d'un VXLAN.

# evsadm set-prop -p controller=ssh://evsuser@s11-server # evsadm show-prop PROPERTY PERM VALUE DEFAULT controller rw ssh://evsuser@s11-server -- # evsadm set-controlprop -p l2-type=vxlan # evsadm set-controlprop -p vxlan-range=10000-20000 # evsadm set-controlprop -p vxlan-addr=192.168.10.0/24 # evsadm set-controlprop -h s11-server -p uplink-port=net3 # evsadm set-controlprop -h s11-client -p uplink-port=net4 # evsadm show-controlprop PROPERTY PERM VALUE DEFAULT HOST l2-type rw vxlan vlan -- uplink-port rw net3 -- s11-server uplink-port rw net4 -- s11-client vlan-range rw -- -- -- vlan-range-avail r- -- -- -- vxlan-addr rw 192.168.10.0/24 0.0.0.0 -- vxlan-ipvers rw v4 v4 -- vxlan-mgroup rw 0.0.0.0 0.0.0.0 -- vxlan-range rw 10000-20000 -- -- vxlan-range-avail r- 10000-20000 -- --

Dans cet exemple, la propriété vxlan-range-avail affiche les ID VXLAN (10000-20000) disponibles pour la mise en oeuvre de commutateurs virtuels élastiques. Une interface IP faisant partie IP du sous-réseau 192.168.10.0/24 est utilisé pour créer des liaisons VCLAN sur les nodes EVS.

L'exemple suivant montre comment configurer un hôte avec l'adresse IP 192.168.100.1 comme contrôleur EVS, dont les segments L2 sont créés à l'aide d'un VLAN.

# evsadm set-prop -p controller=ssh://evsuser@192.168.100.1 # evsadm set-controlprop -p l2-type=vlan # evsadm set-controlprop -p vlan-range=200-300,400-500 # evsadm set-controlprop -p uplink-port=net2 # evsadm set-controlprop -h host2.example.com -p uplink-port=net3 # evsadm set-controlprop -h host3.example.com -p uplink-port=net4

La sortie indique que les ID VLAN 200-300 et 400-500 sont réservés pour les commutateurs virtuels élastiques. La liaison de données montante net2 est uplink-port sur tous les hôtes à l'exception de host2.example.com et host3.example.com. Sur host2, la liaison de données net3 est utilisée comme uplink-port et sur host3, la liaison de données net4 est utilisée en tant que uplink-port.

Exemple 6-2 Contrôleur Properties pour obtenir un EVS la réinitialisationL'exemple suivant illustre comment réinitialiser la propriété de contrôleur de uplink-port.

# evsadm show-controlprop -p uplink-port PROPERTY PERM VALUE DEFAULT HOST uplink-port rw net2 -- -- # evsadm set-controlprop -p uplink-port= # evsadm show-controlprop -p uplink-port PROPERTY PERM VALUE DEFAULT HOST uplink-port rw -- -- --