Gestion des ressources du cluster

Le gestionnaire de ressources veille à la solidité de l'installation des interfaces réseau, vérifie que les pools de stockage adaptés sont actifs et s'assure de la synchronisation des nombreux paramètres de configuration avec les deux contrôleurs clustérisés. La plupart des activités de ce sous-système sont invisibles pour les administrateurs. Néanmoins, un aspect important est exposé. Les ressources sont classées en plusieurs types qui régissent le moment où elles sont importées et décident de leur importation ou non (activation). Notez que la définition d'activation varie d'une classe de ressources à une autre. Par exemple, une interface réseau appartient à la classe net et devient active lorsque l'interface s'affiche.

Les trois plus importants types de ressources sont réplique, singleton et privé :

-

Ressources réplique - Les répliques sont les plus simples : elles ne sont jamais exposées aux administrateurs et n'apparaissent pas dans l'écran de configuration du cluster. Les répliques existent toujours et sont toujours actives sur les deux contrôleurs. De manière générale, elles agissent simplement comme des conteneurs de propriétés de service à synchroniser entre les deux contrôleurs.

-

Ressources singleton - De même que les répliques, les ressources singleton permettent la synchronisation de l'état. Toutefois, les singletons sont toujours actifs sur un contrôleur exactement. Les administrateurs peuvent choisir le contrôleur sur lequel activer chaque singleton de manière générale. En cas d'échec sur ce contrôleur, son pair importe le singleton. Les singletons sont la clé des caractéristiques de disponibilité du clustering. Ils représentent les ressources que l'on imagine déplacer d'un contrôleur défaillant vers son pair encore fonctionnel. Ils incluent les interfaces réseau et les pools de stockage. Etant donné qu'une interface réseau est un ensemble d'adresses IP utilisées par les clients pour rechercher un ensemble connu de services de stockage, il est essentiel que chaque interface soit assignée au même contrôleur que celui que les clients du pool de stockage s'attendent à voir en accédant aux adresses de l'interface.

-

Ressources privées - Les ressources privées sont uniquement connues par le contrôleur auquel elles sont assignées et ne sont jamais reprises en cas de panne. Ce type est généralement utile pour les interfaces réseau. Voir la discussion suivante relative aux cas d'utilisation spécifiques.

Le symbiote est un autre type de données. Il permet à une ressource d'en suivre une autre en cas d'importation et d'exportation. Par exemple, un symbiote est utilisé pour représenter les disques et les périphériques flash dans le pool de stockage.

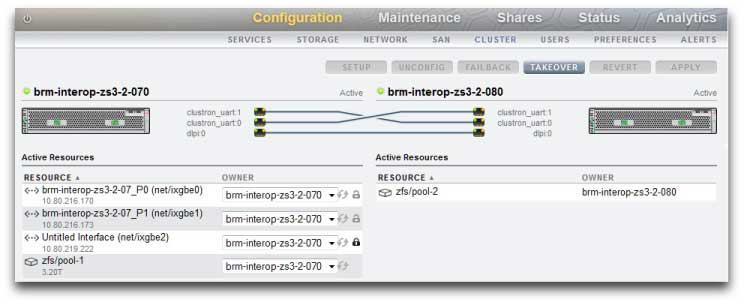

La figure suivante illustre un exemple de configuration clusterisée, avec des ressources partagées.

Figure 4 Exemple de configuration clusterisée ZS3-2

Le tableau suivant décrit les caractéristiques des différents types de ressource de cluster.

|

Lorsqu'une nouvelle ressource est créée, elle est initialement assignée au contrôleur sur lequel elle est créée. Il est impossible de modifier cette propriété sauf si ce contrôleur est à l'état AKCS_OWNER. Par conséquent, vous pouvez au choix créer des ressources sur le contrôleur qui doit normalement en être le propriétaire ou effectuer une reprise avant de modifier la propriété des ressources. En général, il est possible de détruire des ressources sur tous les contrôleurs, à l'exception des pools de stockage exportés. Les meilleurs résultats sont généralement obtenus en détruisant les ressources sur le contrôleur qui est alors chargé de les contrôler, indépendamment du contrôleur auquel elles appartiennent.

La plupart des paramètres de configuration, notamment les propriétés du service, les utilisateurs, les rôles, les règles de mappage des identités, les règles autohome SMB et les définitions d'initiateur iSCSI sont répliqués automatiquement sur les deux contrôleurs. Il n'est jamais nécessaire de configurer ces paramètres sur les deux contrôleurs, quel que soit l'état du cluster. Si un appareil est hors service durant la modification de la configuration, la modification est répliquée sur l'autre appareil lorsque celui-ci rejoint le cluster à la prochaine initialisation, avant de fournir tout service. Il existe quelques exceptions :

-

Les définitions et les options des partages et des LUN peuvent uniquement être définies sur le contrôleur qui contrôle le pool sous-jacent, indépendamment du contrôleur auquel le pool est normalement affecté.

-

La configuration du service Identity (le nom et l'emplacement de l'appareil) n'est pas répliquée.

-

Les noms donnés au châssis sont uniquement visibles sur le contrôleur auquel ils ont été assignés.

-

Chaque route réseau est liée à une interface spécifique. Si chaque contrôleur est associé à une interface contenant une adresse dans un sous-réseau particulier et que ce dernier contient un routeur vers lequel les appareils sont censés diriger le trafic, vous devez impérativement créer une route pour chaque interface, même lorsque l'adresse de passerelle est utilisée. Ainsi, chaque route peut devenir active individuellement lorsque le contrôle des ressources réseau sous-jacentes bascule d'un contrôleur à un autre. Pour plus d'informations, reportez-vous à la section Remarques concernant le clustering pour la gestion réseau.

-

Les clés d'hôte SSH ne sont pas répliquées et ne sont jamais partagées. Par conséquent, si aucune interface d'administration privée n'a été configurée, des incohérences de clé sont à prévoir lorsque vous tentez de vous connecter à la CLI à l'aide d'une adresse affectée à un noeud défaillant. Les mêmes limitations s'appliquent aux certificats SSL utilisés pour accéder à la BUI.

D'après le modèle de base, la configuration commune est répliquée de façon transparente et les administrateurs attribuent un ensemble de ressources à chaque contrôleur de l'appareil. Ces affectations de ressources forment la liaison des adresses réseau aux ressources de stockage que les clients s'attendent à voir. Quel que soit l'appareil qui contrôle l'ensemble des ressources, les clients peuvent accéder au stockage dont ils ont besoin sur les emplacements réseau auxquels ils s'attendent.

Rubriques connexes