このドキュメントで説明するソフトウェアは、Extended SupportまたはSustaining Supportのいずれかにあります。 詳細は、https://www.oracle.com/us/support/library/enterprise-linux-support-policies-069172.pdfを参照してください。

Oracleでは、このドキュメントに記載されているソフトウェアをできるだけ早くアップグレードすることをお薦めします。

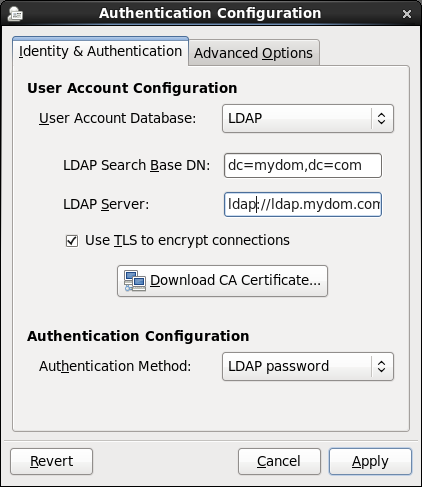

認証構成GUIを使用して、LDAPクライアントに対するLDAP認証を有効にするには:

openldap-clientsパッケージをインストールします。#

yum install openldap-clients認証構成GUIを実行します。

#

system-config-authenticationユーザー・アカウント・データベースとして「LDAP」を選択し、次の値を入力します。

- LDAP検索ベースDN

データベースのLDAP検索ベースDN。 例:

dc=mydom,dc=com。- LDAPサーバー

ポート番号を含むLDAPサーバーのURL。 例:

ldap://ldap.mydom.com:389またはldaps://ldap.mydom.com:636。

LDAP認証では、LDAP over SSL (

ldaps)またはTransport Layer Security (TLS)を使用してLDAPサーバーへの接続を保護する必要があります。TLSを使用する場合は、「CA証明書のダウンロード」をクリックし、ドメイン内の認証基準を提供するCA証明書のダウンロード元URLを入力します。

認証に対して「LDAPパスワード」または「Kerberosパスワード」を選択します。

Kerberos認証を選択した場合は、次の値を入力します。

- レルム

Kerberosレルムの名前。

- KDC

Kerberosのチケット発行チケットおよびサービス・チケットを発行できるキー配布センター(KDC)のカンマ区切りリスト。

- 管理サーバー

Kerberos管理サーバーのカンマ区切りリスト。

また、DNSを使用して次の設定を構成できます。

DNSを使用してレルムのホストを解決チェック・ボックスを選択すると、次の例のように、DNSの

TXTレコードとして定義されたレルムの名前が検索されます。_kerberos.mydom.com IN TXT "MYDOM.COM"

DNSを使用してレルムのKDCを検索チェック・ボックスを選択すると、次の例のように、DNSの

SVRレコードとして定義されたKDCおよび管理サーバーが検索されます。_kerberos._tcp.mydom.com IN SVR 1 0 88 krbsvr.mydom.com _kerberos._udp.mydom.com IN SVR 1 0 88 krbsvr.mydom.com _kpasswd._udp.mydom.com IN SVR 1 0 464 krbsvr.mydom.com _kerberos-adm._tcp.mydom.com IN SVR 1 0 749 krbsvr.mydom.com

適用をクリックして変更を保存します。

図23.3に、ユーザー・アカウント・データベースおよび認証としてLDAPが選択された認証構成GUIを示します。

authconfigコマンドを使用してLDAPを有効化することもできます。

LDAPを認証ソースとして使用するには、ポート番号を含むLDAPサーバーの完全なURLおよびLDAP検索ベースDNとともに--enableldapauthオプションを指定する必要があります。次に例を示します。

#authconfig --enableldap --enableldapauth\--ldapserver=ldaps://ldap.mydom.com:636\--ldapbasedn="ou=people,dc=mydom,dc=com"\--update

TLSを使用する場合は、--enableldaptlsオプションおよびCA証明書のダウンロードURLも指定します。次に例を示します。

#authconfig --enableldap --enableldapauth\--ldapserver=ldap://ldap.mydom.com:389\--ldapbasedn="ou=people,dc=mydom,dc=com"\--enableldaptls\--ldaploadcacert=https://ca-server.mydom.com/CAcert.pem\--update

--enableldapオプションにより、システムで情報サービス用にLDAPおよびSSSDが使用できるように/etc/nsswitch.confが構成されます。 --enableldapauthオプションで、/etc/pam.dのPAM構成ファイルをpam_ldap.soモジュールを使用するように変更すると、LDAP認証を有効にできます。

詳細は、authconfig(8)、pam_ldap(5)およびnsswitch.conf(5)の各マニュアル・ページを参照してください。

LDAPでのKerberos認証の使用については、第23.6.3項「Kerberos認証の有効化」を参照してください。

LDAPの情報にアクセスできるようにSSSDを構成する必要もあります。 第23.4.10.1項「SSSDを使用するためのLDAPクライアントの構成」を参照してください。

LDAPに格納されている自動マウント・マップをクライアントで使用する場合は、LDAPを使用するようにautofsを構成する必要があります。 第23.4.10.2項「自動マウント・マップを使用するためのLDAPクライアントの構成」を参照してください。