このドキュメントで説明するソフトウェアは、Extended SupportまたはSustaining Supportのいずれかにあります。 詳細は、https://www.oracle.com/us/support/library/enterprise-linux-support-policies-069172.pdfを参照してください。

Oracleでは、このドキュメントに記載されているソフトウェアをできるだけ早くアップグレードすることをお薦めします。

iptablesおよびsystem-config-firewallパッケージには、パケットフィルタリング・ファイアウォールのコンポーネントと付随するユーティリティが用意されています。

パケット・フィルタリング・ファイアウォールは、パケットのヘッダー情報に基づいて、受信および送信ネットワーク・パケットをフィルタ処理します。 パケットを受け入れるか拒否するかを決定するパケット・フィルタ・ルールを作成できます。 たとえば、ポートをブロックするルールを作成した場合、そのポートに対するリクエストはすべてファイアウォールでブロックされ、リクエストは無視されます。 ブロックされたポートでリスニングしているサービスはすべて、事実上無効化されます。

Oracle LinuxカーネルはNetfilter機能を使用して、IPv4パケットとIPv6パケットにそれぞれパケット・フィルタリング機能を提供します。

Netfilterは、次の2つのコンポーネントで構成されます。

netfilterカーネル・コンポーネント。カーネルがネットワーク・パケット・フィルタリングの制御に使用するルールのための、メモリー内の一連のテーブルで構成されます。iptablesおよびip6tablesユーティリティ。

netfilterに格納されるルールを作成、保持、表示します。

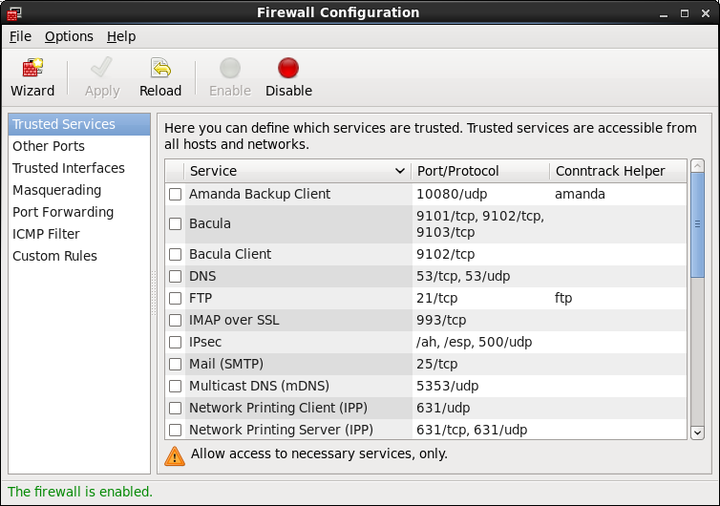

簡易な汎用ファイアウォールを実装するには、ファイアウォール構成GUI (system-config-firewall)を使用して基本的なNetfilterルールを作成します。

図25.1に、ファイアウォール構成GUIを示します。

複雑なファイアウォール構成を作成するには、iptablesおよびip6tablesユーティリティを使用してパケット・フィルタリング・ルールを構成します。

Netfilterはパケット・フィルタリング・ルールを/etc/sysconfig/iptablesおよび/etc/sysconfig/ip6tablesファイルに記録し、netfilterは初期化時にこれらのファイルを読み取ります。

netfilterには、次のテーブルが含まれます。

-

Filter デフォルトのテーブルで、主にコンテンツに基づいてパケットを削除または受け入れるために使用されます。

-

Mangle このテーブルは、パケット内の特定フィールドを変更するために使用されます。

-

NAT ネットワーク・アドレス変換テーブルは、新規接続を作成するパケットのルーティングに使用されます。

カーネルは、これらのテーブルに格納されているルールを使用して、ネットワーク・パッケージ・フィルタリングに関する決定を行います。 各ルールは、1つ以上の条件と1つのアクションで構成されます。 ルールの条件とネットワーク・パケット・ヘッダーの情報が一致した場合、カーネルはパケットにアクションを適用します。 アクションの例を次に示します。

-

ACCEPT パケットの処理を続行します。

-

DROP 通知なしでパケットの寿命を終了します。

-

REJECT DROPと同じですが、さらにパケットがブロックされたことを送信システムに通知します。

ルールはチェーンに格納され、各チェーンはデフォルト・ポリシーとゼロ以上のルールで構成されます。 カーネルは一致が見つかるまで、チェーン内の各ルールをパケットに適用します。 一致するルールがない場合、カーネルはチェーンのデフォルト・アクション(ポリシー)をパケットに適用します。

netfilterテーブルにはそれぞれ、複数の事前定義済チェーンがあります。 filterテーブルには、次のチェーンが含まれます。

-

FORWARD ローカル・システム宛てでないパケットは、このチェーンを通過します。

-

INPUT ローカル・システム宛てのインバウンド・パケットは、このチェーンを通過します。

-

OUTPUT ローカルで作成されたパケットは、このチェーンを通過します。

チェーンは永続的であり、削除できません。 ただし、フィルタ・テーブルに追加のチェーンを作成することはできます。

詳細は、iptables(8)およびip6tables(8)の各マニュアル・ページを参照してください。