このドキュメントで説明するソフトウェアは、Extended SupportまたはSustaining Supportのいずれかにあります。 詳細は、https://www.oracle.com/us/support/library/enterprise-linux-support-policies-069172.pdfを参照してください。

Oracleでは、このドキュメントに記載されているソフトウェアをできるだけ早くアップグレードすることをお薦めします。

LDAP認証およびNIS認証の両方において、オプションでKerberos認証をサポートしています。 IPAの場合、Kerberosは完全に統合されています。 Kerberosは標準ポートでセキュアな接続を提供し、SSSDで資格証明キャッシュを有効にした場合はオフライン・ログインも可能になります。

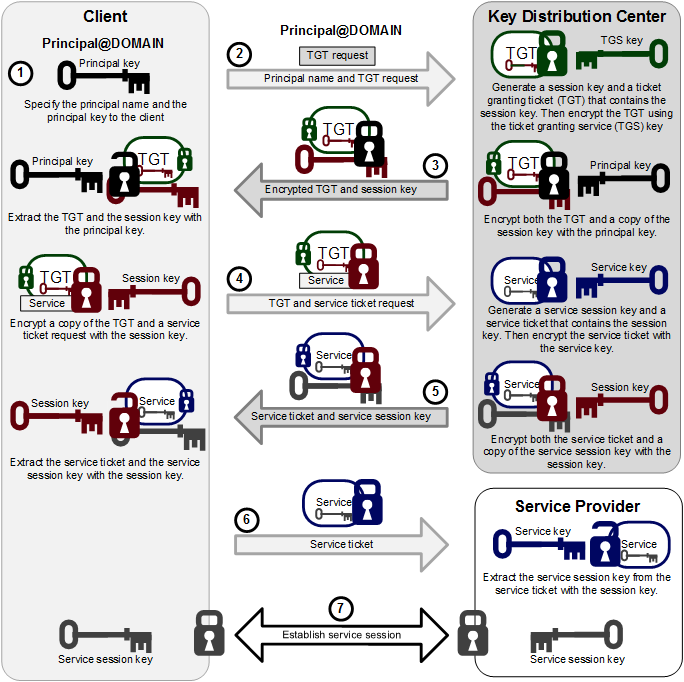

図23.5に、Kerberosのキー配布センター(KDC)がプリンシパル(ユーザーまたはホスト)を認証し、プリンシパルがサービスにアクセスするために使用できるチケット発行チケット(TGT)を付与する方法を示します。

この処理のステップは次のとおりです。

プリンシパル名およびキーがクライアントに対して指定されます。

クライアントは、プリンシパル名およびTGTのリクエストをKDCに送信します。

KDCは、セッション・キー、およびセッション・キーのコピーが含まれるTGTを生成し、チケット発行サービス(TGS)キーを使用してTGTを暗号化します。 次に、プリンシパルのキーを使用して、すでに暗号化されたTGT、およびセッション・キーの別のコピーの両方を暗号化します。

KDCは、セッション・キーと暗号化されたTGTがさらに暗号化された組合せをクライアントに送信します。

クライアントは、プリンシパルのキーを使用して、セッション・キーと暗号化されたTGTを抽出します。

クライアントは、サービスを使用するときに(通常は、ローカルまたはリモート・ホスト・システムにアクセスするため)、セッション・キーを使用して、暗号化されたTGTのコピー、クライアントのIPアドレス、タイム・スタンプおよびサービス・チケット・リクエストを暗号化し、このアイテムをKDCに送信します。

KDCは、セッション・キーとTGSキーのコピーを使用してTGT、IPアドレスおよびタイム・スタンプを抽出し、これらを使用してクライアントを検証できます。 クライアントとそのサービス・リクエストの両方が有効な場合、KDCはサービス・セッション・キーを生成し、クライアントのIPアドレス、タイム・スタンプ、およびサービス・セッション・キーのコピーが含まれるサービス・チケットを生成し、サービス・キーを使用してこのサービス・チケットを暗号化します。 次に、セッション・キーを使用して、サービス・チケット、およびサービス・セッション・キーの別のコピーの両方を暗号化します。

通常、サービス・キーは、サービス・プロバイダが稼働するシステムでのホスト・プリンシパルのキーです。

KDCは、サービス・セッション・キーと暗号化されたサービス・チケットがさらに暗号化された組合せをクライアントに送信します。

クライアントは、セッション・キーのコピーを使用して、暗号化されたサービス・チケットおよびサービス・セッション・キーを抽出します。

クライアントは、サービス・セッション・キーを使用して暗号化されたプリンシパル名とタイム・スタンプとともに、暗号化されたサービス・チケットをサービス・プロバイダに送信します。

サービス・プロバイダは、サービス・キーを使用して、サービス・セッション・チケット内のデータ(サービス・セッション・キーを含む)を抽出します。

サービス・プロバイダはクライアントに対してサービスを有効にします(通常は、そのホスト・システムへのアクセス権を付与します)。

クライアントとサービス・プロバイダが異なるシステムでホストされている場合は、それぞれサービス・セッション・キーの独自のコピーを使用して、サービス・セッションのネットワーク通信を保護します。

認証ハンドシェイクについて次の点に注意してください。

ステップ1から3は、kinitコマンドを使用したTGTの取得とキャッシュに相当します。

ステップ4から7は、TGTを使用したKerberos対応サービスへのアクセスに相当します。

認証は事前共有キーに依存します。

クライアント、KDCおよびサービス・プロバイダ間の通信チャネル上で、キーがクリアのまま送信されることはありません。

認証プロセスの開始時に、クライアントとKDCはプリンシパルのキーを共有し、KDCとサービス・プロバイダはサービス・キーを共有します。 プリンシパルとサービス・プロバイダはTGSキーを把握していません。

プロセスの終了時に、クライアントとサービス・プロバイダはサービス・セッション・キーを共有しており、これを使用してサービス・セッションを保護できます。 クライアントはサービス・キーを把握しておらず、サービス・プロバイダはプリンシパルのキーを把握していません。

クライアントは、チケットの存続期間(通常は1日)内にTGTを使用して、他のサービス・プロバイダへのアクセスをリクエストできます。 セッションがアクティブな間にTGTが期限切れになると、セッション・マネージャがTGTを更新します。